筆者:宮本茂明

ゼロトラスト・セキュリティという新しいセキュリティ対策の考え方について、米国政府におけるゼロトラスト・セキュリティへの移行戦略を例に紹介します。

境界型防御からゼロトラスト・セキュリティへ

従来の境界型防御のセキュリティ対策は、ファイアウォール等による境界での対策により、外部にある脅威を境界で遮断し、境界内部は“信頼”できるようにするものでした。近年、境界内部からの情報漏洩も多く発生し、クラウドサービス利用の機会も拡大してきており、境界型防御に代わるものとして、ゼロトラストのセキュリティ対策の考え方が生まれました。

ゼロトラストとは、”何も信頼しない”ことを前提に対策を講じるセキュリティの考え方です。全てのユーザやデバイスを“信頼できない”ものとして捉え、全ての通信を暗号化し、重要な情報やシステムにアクセスする際、複数のソースからリアルタイム情報をもとに、都度その正当性や安全性を継続的に検証します。

その上で、ユーザのジョブを実行するために必要な最低限のものに限定しアクセスを許可することで、マルウェアの感染や情報への脅威を防御する新しいセキュリティの考え方です。

ゼロトラスト・セキュリティは、包括的なセキュリティ監視、リスクに応じたきめ細かいアクセス制御、システムセキュリティ設定の自動化をインフラのあらゆる側面に組み込み、リアルタイムにデータを保護するセキュリティ対策です。

国家のサイバーセキュリティを改善する大統領令

米国では、2021年5月にEO(大統領令)14028「国家のサイバーセキュリティの改善(Improving the Nation’s Cybersecurity)」が出され、執拗かつ巧妙化する悪質なサイバー攻撃を識別し、抑止し、防御し、検知し、対応し、復旧するための取り組みの改善に着手しています。

<EO14028の主な施策>

- 脅威情報共有のための障壁を取り除く:

クラウドサービスプロバイダ等と、DHS(米国国土安全保障省)のCISA(サイバーセキュリティ・インフラストラクチャセキュリティ庁)、FBI等のサイバーインシデント調査や是正に責任を負う行政機関との間で、脅威情報共有のための障壁を取り除くよう、サービスプロバイダとの契約を見直す。

- 政府のサイバーセキュリティを近代化(モダナイズ)する:

ゼロトラスト・アーキテクチャ(2020年8月にNIST SP 800-207として公開されたセロトラストの概念に基づく実装定義)を採用し、SaaS、IaaS、PaaS等、安全なクラウドサービスへの移行を加速する。

- ソフトウェアサプライチェーンセキュリティを強化する:

「クリティカルな商用ソフトウェア」(クリティカルなシステム特権を付与したり、ネットワークやコンピューティングリソースへの直接アクセスを要求したりするようなソフトウェア)のサプライチェーンのセキュリティと完全性を迅速に改善するための措置を講じる。NISTからベンダーによるソフトウェアのソースコード・テストのための最低基準を推奨するガイドラインを公表する。

- サイバーセキュリティの脆弱性とインシデントに対応するための政府機関の手順書を標準化する:

システムに影響を与える脆弱性やインシデントを識別、緩和、復旧するために使用されているサイバーセキュリティ脆弱性対応手順やインシデント対応手順が各機関によって異なり、主導機関による包括的な脆弱性検知やインシデント分析能力を阻害している。

この問題を解消するため、CISAが、適切なNIST基準を取り入れ、政府機関向けインシデント対応の標準業務手順(プレイブック)を策定することで、インシデントを集中登録管理し、インシデント対応の成功に向け、各機関の進捗を追跡できるようにする。

- 政府ネットワークにおけるサイバーセキュリティの脆弱性とインシデントの検出を改善する:

政府のインフラ内のサイバーセキュリティインシデントの事前検知、封じ込め、修復、対応を支援するため、EDR(Endpoint Detection and Response:エンドポイントでの検知と対応)の仕組みを展開する。CISAと各機関は、CDMプログラム(Continuous Diagnostics and Mitigation Program:継続的診断・緩和プログラム)に関する覚書を締結し、CISAが、脅威と脆弱性の分析を実施する目的で、関連する各機関のデータにアクセスできるようにする。

この大統領令により、米国政府の全てのシステムをゼロトラスト・セキュリティに移行し、関連リスクを軽減しながらクラウド型インフラのセキュリティメリットを実現するための政府全体の取り組みを開始しています。

米国政府のゼロトラスト戦略

2022年1月には、米国OMB(行政管理予算局)から全ての政府機関に「M-22-09 Federal Zero Trust Strategy 米国政府のゼロトラスト戦略:ゼロトラスト・サイバーセキュリティ原則への移行」の通達が出て、予算化も含め具体的な計画策定段階に入っています。その計画の概要を紹介します。

<米国政府ゼロトラスト戦略の実行計画概要>

- 2024年度末までに、ゼロトラストの具体的なセキュリティ目標の達成を目指す。

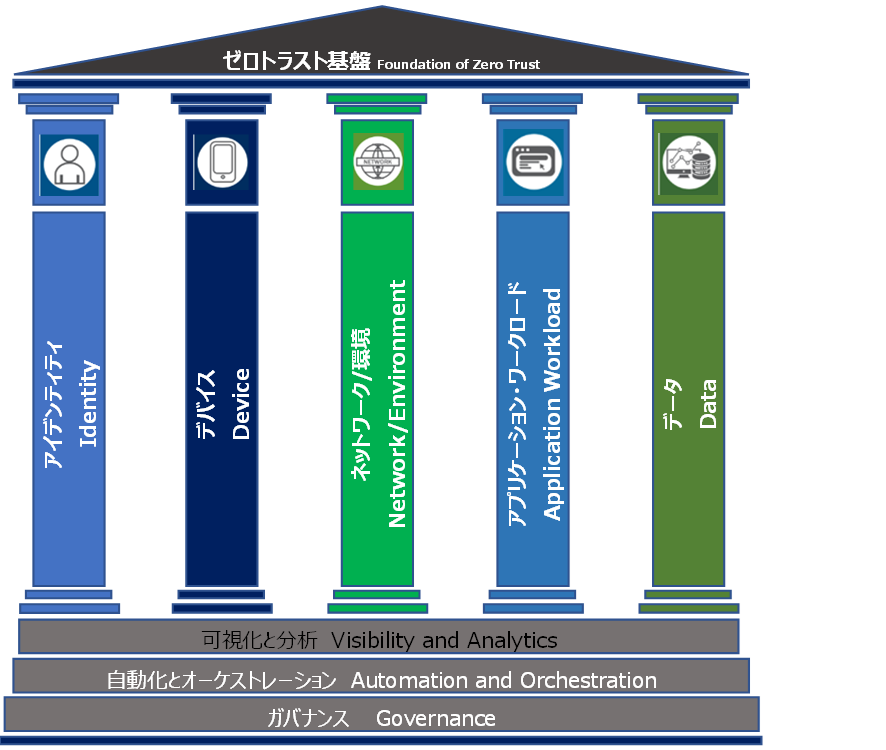

- セキュリティ目標は、CISAが策定した「ゼロトラスト成熟度モデル」の5つの柱(アイデンティティ、デバイス、ネットワーク/環境、アプリケーション・ワークロード、データ)を用いて整理されている。

(1)アイデンティティ

米国政府の職員は、業務で使用するアプリケーションにアクセスするために、政府で統合管理されたアイデンティティを利用する。フィッシングに強い多要素認証により、これらの職員を高度なオンライン攻撃から保護する。

- 統合ID管理システムを採用し、アクセスを制限するセキュリティポリシーを統一的に管理する。

- 多要素認証は、ネットワーク層ではなく、アプリケーション層で実施。パスワードなしの多要素認証の利用を拡大する。(米国政府職員PIVやPIV準拠のクレデンシャルを要求)

- ユーザにリソースへのアクセスを“認可”する場合、“認証”されたユーザに関する ID 情報とともに、デバイス情報を考慮する。“認可”は、“認証”イベントの後に行う。

(2)デバイス

米国政府は、政府用として運用許可しているすべてのデバイスの完全なインベントリを管理し、これらのデバイス上のインシデントを防御、検出、対応する。

- CISAとの継続的診断・緩和プログラムにより、完全なインベントリを作成し、長期間にわたって維持するために、資産の動的な検出とカタログ化をサポートするツールを整備する。

- 米国政府で横断的に利用可能なEDRツールを整備する。

(3)ネットワーク/環境

環境内のすべての DNS 要求と HTTP 通信を暗号化する。

- DNS通信を暗号化する。

- HTTP通信を暗号化する。すべてのWebおよびAPI(アプリケーションプログラムインタフェース)の通信に HTTPS を適用する。

- メール通信の暗号化に向け、CISAは FedRAMPを活用して、転送中の暗号化電子メールに関する政府全体の実行可能なソリューションを評価し、その結果をOMB に提言する。

(4)アプリケーション・ワークロード

すべてのアプリケーションをインターネットに接続されたものとして扱い、定期的に厳格な実証テストを実施し、外部の脆弱性レポートを受け入れる。

- アプリケーションセキュリティテストを実施する。

- 第三者評価機関によるアプリケーションセキュリティテストを受ける。

- クラウドベースのインフラへのソフトウェアの展開を自動化し、パッチやソフトウェアのバージョン管理を効率化する。

(5)データ

各機関は、データの徹底的な分類を活用した保護を展開する。各機関は、クラウドセキュリティサービスやツールを活用して機密データを特定、分類、保護し、組織全体のログ記録と情報共有を行う。

- 政府の最高データ責任者(Chief Data Officers)と最高情報セキュリティ責任者(Chief Information Security Officers)が、合同でゼロトラスト・データセキュリティガイドを作成する。

- 各機関は、データの分類とセキュリティ対応の初期自動化を実装し、タグ付けと機密文書へのアクセス管理に重点を置く。

- 各機関は、CISAと協力して包括的なログ記録および情報共有機能を実装する。

CISA「ゼロトラスト成熟度モデル」

CISA「ゼロトラスト成熟度モデル」は、各機関のゼロトラスト戦略と実施計画の策定を支援し、CISAがサポートできるゼロトラスト・ソリューションを提示しています。このモデルは、NIST SP 800-207(ゼロトラスト・アーキテクチャ)、DoD Zero Trust Reference Architectureを参照して策定されています。

「ゼロトラスト成熟度モデル」は、従来型(Traditional)、先進的(Advanced)、最適化(Optimal)の3段階の成熟度を設定し、5つの柱の取組み領域毎に、最適化に向け、取り組む事項が提示されています。

CISA「Zero Trust Maturity Model」Figure 2: High-Level Zero Trust Maturity Model より

| アイデンティティ | デバイス | ネットワーク | アプリケーション・ワークロード | データ | |

| 従来型:Traditional | パスワードまたは多要素認証 可視化と分析 ・ 自動化とオーケストレーション ・ ガバナンス 限定的なリスクアセスメント | コンプライアンスに対する限定的な可視化シンプルなインベントリ | 大規模なマクロセグメンテーション内部/外部通信の最小限の暗号化 | ローカル認可に基づくアクセスワークフローとの統合は最小限一部クラウドアクセスが可能 | インベントリが不充分静的管理暗号化されていない |

| 先進的:Advanced | 多要素認証 可視化と分析 ・ 自動化とオーケストレーション ・ ガバナンス クラウドやオンプレミスシステムとの一部のIDフェデレーション | コンプライアンス実施メカニズムを採用データアクセスは、初回アクセス時のデバイス状態に依る | 入口/出口マイクロペリメータによるネットワーク定義脅威を発見するための基本的分析 | 集中的な認可に基づくアクセスアプリケーションのワークフローへの基本的な統合 | 最小特権による管理クラウドやリモート環境に保存するデータは保存時に暗号化 |

| 最適化:Optimal | 継続的なID検証 可視化と分析 ・ 自動化とオーケストレーション ・ ガバナンス 機械学習によるリアルタイム分析 | デバイスのセキュリティ監視と検証を常時実施 データアクセスは、リアルタイムのリスク分析に依る | 完全分散型入口/出口マイクロペリメータ 機械学習による脅威防御全ての通信の暗号化 | アクセスは継続的に認可されるアプリケーションのワークフローへの強力な統合 | 動的対応全データを暗号化 |

米国連邦政府は、2024年までの2年間という短期間で、「ゼロトラスト成熟度モデル」へ移行する先進的な取組みに着手しています。この取り組みに関連した各種情報公開が行われており、当モデル導入時の有効な参考情報となります。データの分類に応じた、アプリケーションの取扱い局面でのアクセス検証、認可をどう構築するか等、今後も該当技術の関連情報をフォローしていきたいと考えています。