背景

米国の、情報セキュリティに関する最新の動向を、現在までの規格類の制定の流れ、規格の概要、最近の規格制定の状況の観点からまとめました。規格の改定の内容からも興味深い方向性も見えてきます。

(1) 連邦政府の情報と情報システムの保護に関する重要な要求(FISMA)

2002年に連邦情報セキュリティマネジメント法(FISMA)(2014年には改定されFederal Information Security Modernization Act of 2014(FISMA2014))が施行されました。連邦政府に対し、その情報と情報システムの保護に関する重要な要求事項を定め、米国国立標準技術研究所(NIST:National Institute of Standards and Technology、以下、NIST)に対して、連邦政府のFISMA準拠をサポートするための重要な要求事項を定めました。

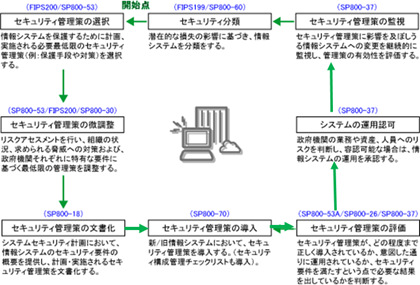

NISTは、FISMA導入プロジェクトの一環として、情報システムセキュリティに関する重要な規格およびガイドラインの策定を行いました。この最重要プロジェクトは、セキュリティ分類規格の策定、情報システムのセキュリティ管理策の仕様、選択、テストに関する規格およびガイドライン、認証のためのレビューおよび情報システムの運用認可についてのガイドライン、そして、意図した通りの運用を確実に行うための継続的な監視についてのガイドラインが含まれています。

(2) 連邦政府各機関が取るべき基本的な情報セキュリティ要件(FIPS-199)

NISTによって策定されたこれら文書の中で最も重要な規格がFIPS-199「連邦政府の情報および情報システムに対するセキュリティ分類規格(Standards for Security Categorization of Federal Information and Information Systems)」です。

(注)FIPS(Federal Information Processing Standards) 連邦情報処理規格

この規格は、FISMAの規定する国家セキュリティシステム以外のシステムに対して強制力があり、米国政府が、その国家セキュリティシステム以外のセキュリティ情報および情報システムを防衛するための重要な変更を提起しています。なお、「国家セキュリティシステム以外のセキュリティシステム」には、国の重要インフラに匹敵する政府システムを含んでいます。

FIPS 199は、連邦政府の業務や情報資産をサポートする膨大な数の情報システムを保護するに際し、ある種の秩序や規律を導入するための初期段階の手続きを定めています。FIPS 199では、重要性と損なわれやすさを、秘匿性、完全性または可用性を損なうセキュリティ違反の発生により、政府機関の業務(ミッション、機能、印象および、評価)、政府機関の情報資産または人員が受ける潜在的影響に基づき分類しています。

この分類に基づきリスクマネージメントフレームワークを活用してそれぞれの情報システムに対し適切なセキュリティ管理策を適用し、その管理策が、どの程度まで正しく導入されているか、目的に沿って運用されているか、セキュリティ要件を満たすという点で必要な結果を出しているかを評価し判断する手助けとなるものです。

同様に、連邦政府機関の情報および情報システムの最低セキュリティ要件であるFIPS 200も政府機関に対して法的強制力を持ちリスクマネージメントフレームワークの一部として利用されています。政府機関がこの規格を遵守するために最初に行うべきことは、FIPS 199に従って自身の情報システムのセキュリティ分類を特定することです。

次の段階で、NIST Special Publication(以下NIST SPと記述)SP 800-53に掲載のセキュリティ管理策のベースラインの中から、適切なものを選んで適用することが求められています。政府機関においては、自身が選択したセキュリティ管理策のベースラインを、NIST SP 800-53に記載の調整ガイダンスに従って調整できるといった、柔軟な対応が可能です。これによって政府機関は、自身のミッション要件や運用環境において、より適切なセキュリティ管理策を適用することができます。FIPS 200とNIST SP 800-53の組み合わせは、連邦政府機関が、政府機関のあらゆる情報および情報システム(国家安全保障に関わる情報および情報システムを除く)に対して基本的なレベルのセキュリティを確保することを求めています。

(3) NIST SP 800シリーズ

同シリーズは、国家安全保障関連以外の連邦政府機関およびその請負業者を対象としたコンピューター・システムの情報セキュリティや相互運用性に関する準拠すべき標準(連邦情報処理規格 FIPS)や、規格に準拠するためのガイドラインの発行をミッションとするNISTの隷下である Computer Security Division(CSD)が発行するコンピュータセキュリティ関連のガイドラインです。

NIST SP 800シリーズは米国の政府機関がセキュリティ対策を実施する際に利用することを前提としてまとめられた文書ですが、内容的には①セキュリティの対策状況を評価するための指標(メトリクス)、②セキュリティンシデントへの対応手順をまとめたIncident Handling Guide、③情報セキュリティ対策を実施する際の出発点となるRisk Management Guideなど、政府機関、民間企業を問わず有用な資料と言えるでしょう。2017年2月現在で150件を超える規格がホームページに公開されており、そのカバーする範囲は非常に広くなっています。

NISTが作成する規格、ガイドラインの適用範囲は、本来国家安全保障を除く領域ですが、国防総省(Department of Defense;以下DoD)が実際に作成する様々な規程でNIST SP 800シリーズのガイドライン等を引用し、実質的にNISTが制定したガイドライン等をその情報管理に組み込み採用している場合が多くあります。

(4) NIST SP 800シリーズの概要

ここでは、数あるNIST SP 800シリーズの中から、前述のFISMAリスクマネージメントフレームワークにおいて重要な役割を果たし、FIPSを遵守するための基礎となるガイドラインの中から、セキュリティ管理策を記述している『NIST SP 800-53』および、新しい情報カテゴリーであるCUI(Controlled Unclassified Information)の管理策である『NIST SP 800-171』の2種類の管理策、ならびにNIST SP 800-53にも引用されている人的セキュリティを担保するのに必要とされる認証に係る『NIST SP 800-63』と、メディアの廃棄等に係る『NIST SP 800-88』について述べる。

各規格の説明は、以下のリンク先(用語の説明)を参照してください。

- NIST SP 800-53(Security and Privacy Controls for Federal Information Systems and Organizations)

- SP 800-53 (Security and Privacy Controls) NISTのサイバーセキュリティ管理策の中核的規程。網羅的にあらゆる管理策を整理したもの。

- NIST SP 800-37(RMF:Guide for Applying the Risk Management Framework to Federal Information Systems: a Security Life Cycle Approach)

- NIST SP 800-171(Protecting Controlled Unclassified Information in Nonfederal Systems and Organizations)

- SP 800-171は、連邦政府以外の組織に対して、CUIを流出させないための「秘匿性」に重点を置いて開発されました。網羅的に管理策を整理したSP 800-53をベースに、SP 800-171は具体的な要件として中位レベル(Moderate)の規程となっています。

- NIST SP 800-172 (Enhanced Security Requirements for Protecting Controlled Unclassified Information)

- SP 800-172(強化されたセキュリティ要件)は、高度な永続的な脅威 (APT) に対応し、SP 800-171の基本的なセキュリティ要件と派生セキュリティ要件を補完するように設計されています。2021.2に正式版がリリースされました。

- NIST SP 800-63(Electronic Authentication Guideline)

- 連邦政府機関において電子認証を実装する際の技術的な指針を提供するものです。また、非政府組織においても自由に使えるもので、FBCA(Federal Bridge Certificate Authority)との連接を行う場合には必須の基準となっています。

- NIST SP 800-88(Guidelines for Media Sanitization)

- Guidelines for Media Sanitization。情報システムは、各種の媒体を使って情報を捕捉し、処理し、保存する。これらの情報は、保存することを意図された記憶媒体だけでなく、情報の作成、処理、または送信に使われる機器にも格納されます

CUI関連の規格概要

2010年11月に出された大統領令(EO13556)によりNARAがCUIに関する執行機関に指名され、CUIプログラムを履行するために必要な指令を開発・発行しなければならない、と定められています。実際にはNARAの下部組織であるInformation Security Oversight Office (ISOO)がその実務を執行しています。

(1) CUIの管理対象となる文書

管理対象となるCUIについてその種類、区分等をCUIレジストリーに挙げています。

カテゴリーは23種類あり、一部はさらに細分化されています。NIST SP 800-171で管理されるBasic区分と、法律、規則等で管理方法を規定されているSpecialに区分して管理しています。CUIレジストリーの内容は現在のものであり、今後もそのニーズに応じて拡張整理されていくものと考えられます。

(2) CUIの管理要領を示したNIST発行の規程及びNARAが関連するガイドなど

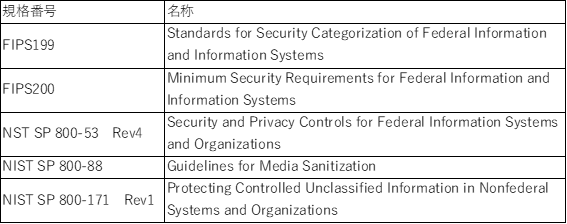

NISTが発行する規格類について、FIPSの2規程、NIST SP 800シリーズ3種類の合計5種類のものを挙げています。

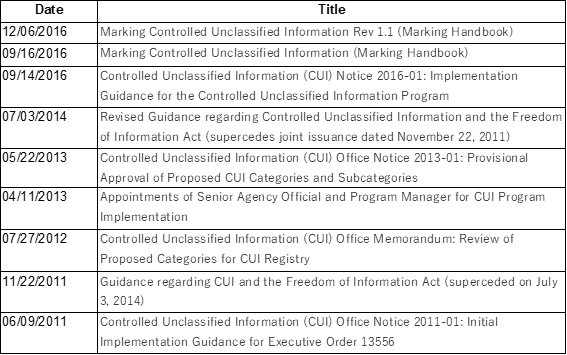

また現在までに発行されている、CUIに関連するガイドライン等については以下の通りです。(2017年時点)

(3) CUIの管理要求を示したFAR、DFARSの要求

DoDはDFARSの新たなサイバーセキュリティ規則「Network Penetration Reporting and Contracting for Cloud Services」(202、204、212、239、252)の施行に至りました。

米国防総省は、CDIの保護、防衛関連請負企業へのサイバー攻撃全容の解明、及びクラウド・コンピューティング攻撃の脆弱性軽減等の緊急の必要性から新たな規制を施行しました。DFARS 252.204-7012には、元請企業とその下請企業に対して、情報の紛失・悪用・変更・不正アクセスの結果と発生確率に対して適切な「十分なセキュリティ」の使用を義務付ける「Compliance with Safeguarding Covered Defense Information Controls」規程が含まれています。

FARについては、その提供範囲が大きいことから制定が遅れていましたが、昨年9月に最終版が発行され、CUI Basicに対するNIST SP 800-171全面適用が規定されました。これにより、今後DFARSを含む、連邦政府各部門の調達規則が変更されることも予想されます。

(4) NIST SP 800-171の改版版の制定について

NIST SP 800-171は2015年6月に初版が公開され、2017年12月にはRev.1が公開されました。主契約企業がDoDと2018年1月以降に契約した場合は、新しいバージョンが適用されるので注意が必要です。この改版では、規程の明確化と手順の強化が実施されています。

(4.1) 規程の明確化

“Information system”という言葉の明確化が実施されました。従来の規程では汎用の情報システムという意味合いで用いられていますが、本規程の中で” Information system“という言葉を”system”と置き換え、その範囲を汎用情報システム;産業及びプロセス制御システム;サイバーフィジカルシステム;及びInternet of Things(IoT) の一部である個人デバイスと再定義して、明確化しました。様々なシステムが連携する時代において、CUIの紛失等から発生する問題の提供が拡大していることを示しています。この変更に伴い要求事項も見直しが行われています。

一方、規格の観点からすると、NIST SP 800-53等の規程も、従来の“Information system”の立場で記述されており、今後この変更の影響が様々な規程にも反映されてくるものと思われます。(2020年にSP800-53は新しいバージョンがリリースされました)

(4.2) システムセキュリティ計画書の作成

要求事項として「3.12.4項」を新たに起こし、システムセキュリティ計画書を策定し、文書化と定期的な更新を新たに求めています。この管理策の具体的な目的は、組織内で情報セキュリティの実施や運用を行い、統制するための管理の枠組みを作るものです。組織の資産が不正に変更されたり利用されたりすることを防ぐため、相反する職務や責任の範囲は、異なる人に分離させる必要があります(職務の分離)。ISMSでは、情報セキュリティの為の組織(A6.1.2)に相当する部分となります。DFARSでは、システムセキュリティ計画書と行動計画書の提出を求められています。

(4.3) DFARSとの関係

NIST SP 800-171等の規程により管理要領が明確になったものの、実際の契約者に対する管理要求が明確になったのは、国防総省の調達規則DFARS(DFARS 252.204-7012)の中で、2017年末を実施期限としてNIST SP 800-171の全面適用をうたったことによります。またこの中では、以下4点を要求しました。

- CUI情報の管理はNIST SP800-171で実施すること

- CUI情報が行き渡る全ての外注先を含めて管理を行うこと(フローダウン)

- インシデントレポートは直接国防省の窓口へ行うこと

- システムセキュリティ計画書の提出

報告と実施を行う範囲は、各請負企業の枠を超えて下請企業やサプライヤからなる複数層のバリューチェーンにまで及ぶため、防衛関連請負企業は、コンプライアンスに関する膨大な課題に直面しています。請負企業とその下請企業は、新たな落札全てにおいて30日以内にCIO(Chief Information Officer:米国防総省最高情報責任者)にギャップ分析と実行計画を提出する必要があります。

(5) 規格の動向に対する考察

米国は明確な意志をもって準備を進めている、という印象が強くあります。大統領令等をスタートとして、上流から下流に向けて様々な作業を行い、新たな仕組みを構築しています。今回の調査の中で特に注意を要するのは、NIST SP 800-171 Rev.1ではないでしょうか。ここで行われた用語の再定義により、”system”の範囲が、明確化され拡大され本規程がその領域まで適用されることとなった点は注目に値します。また、FARも改訂されたことから、政府調達の全領域に広がることとなった点も見逃せません。さらに今後、民間企業の調達にどの様に影響するかにも注意する必要があると考えます。(2017.3 EvaAviation.com Co.)

(5.1) DODI 5200.48、CUIのポリシー、責任、および手順と、DOD CUIリポジトリを制定

国防総省(DoD)は最近、国防総省指令(DoDI)5200.48「Controlled Unclassified Information(CUI)」をリリースしました。これは、連邦政府より広範なCUIプログラムおよびDFARS 252.204-7012に従ってCUIにマークを付けて処理する方法について、DoDが長い間期待していたガイダンスを提供するものです。(March 31, 2020)

一方、DoDマニュアル5200.01、第4巻「DoD情報セキュリティプログラム:機密情報の管理」に基づく従来のCUIガイダンスをキャンセルしています。

特に、DoDI 5200.48は公式のDoD CUIレジストリを発表します。 現在パブリックアクセスは制限されていますが、DoD CUIレジストリは、DoDが請負業者に提供されるCUIを肯定的に特定するためにすぐに使用を開始するインデックスとカテゴリの公式リストを提供することを目的としており、契約コミュニティの一般的な混乱の原因となっているものを明らかにする可能性があります。

DoDI 5200.48は、CUIプログラムを完全に実装するためのDoDの「段階的」アプローチの一部であり、追加のガイダンスが間もなく発表されることを全体的に指摘しています。

【参考】DOD Mandatory Controlled Unclassified Information (CUI) Training IF141.06(参考リンク)