SP 800-172

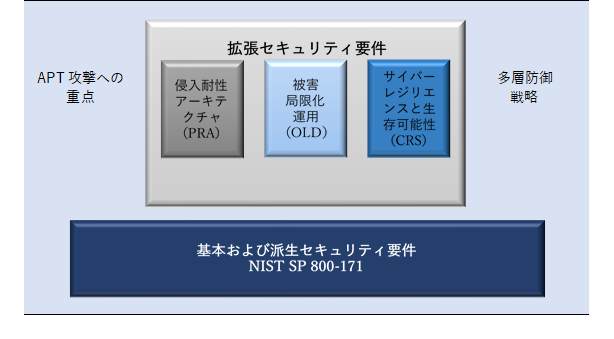

「強化されたセキュリティ要件」は、高度な永続的な脅威 (APT) に対応し、SP 800-171の基本的なセキュリティ要件と派生セキュリティ要件を補完するように設計されています。SP 800-171のセキュリティ要件は主に秘匿性(機密性)の保護に重点を置いていますが、この資料のセキュリティ要件の強化は秘匿性(機密性)、整合性、および可用性の保護に重点を置いています。35の管理策で構成されています。

1. はじめに

米国政府の活動は数多くの関連する企業に支えられており、活動の実施に当たっては米国政府の情報を共有する必要がありますが、情報の内容によっては、漏えいした場合に政府の活動に大きく影響を与える可能性があります。このリスクに対応するため、米国政府は契約履行上必要に応じて提供される管理対象非機密情報(CUI : Controlled Unclassified Information)が秘匿性を損なうことのないよう、対策を受託事業者に課すことにしました。

これらの対策の要件を、米国国立標準技術研究所(NIST:National Institute of Standards and Technology)がSP 800-171(以下、171)の基本セキュリティ要件および派生セキュリティ要件として整備しました。171の目的はCUIの秘匿性を保護することですが、秘匿性と完全性の間には密接な関係があり、CUIの不正な開示だけでなく不正な変更からも保護するため、完全性に対する要件も定めています。さらに、CUIが重要プログラムまたは高価値資産に関連している場合、CUIを処理、保存、伝送するシステムが持続的標的型攻撃(APT攻撃)の対象となる可能性が高く、より大きなリスクにさらされるために追加の保護が必要となります。そこでNISTは、CUIに対する追加の保護を提供するための拡張セキュリティ要件を、SP 800-172(以下、172)として整備しました。172は171のセキュリティ要件を補足するように設計されており、機密性、完全性、および可用性の保護に重点を置いています。

上記の171、172等を基に、米国防総省(以下、DoD)は5レベルの評価を加えた新しい認証制度の仕組みとして「サイバーセキュリティ成熟度モデル認証(CMMC:Cybersecurity Maturity Model Certification)フレームワーク」を発注先企業に適用することを宣言しました。これにより、DoDの業務を受託する企業は、契約の履行に伴って政府から受け取る情報や企業が作成する情報について、それら情報の重要度のレベルに応じたセキュリティ要件を順守する対応が求められます。

本稿では、上記の171、172の関係や172で求められる特徴的な要件について解説し、その対応方法について考察します。

2. CUIと171、172

(1) CUIとは何か

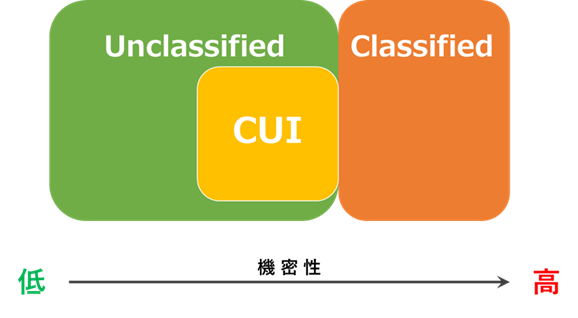

従来Unclassified(非機密情報)に分類されていた情報の内、法令、規則、又は連邦政府機関の方針を基に、認可されていない開示から守ることを必要とされる情報がCUIと定義されました。CUIの特徴の一つは、各連邦政府機関のCUIに関する自律性を限定し、各機関が一貫した政府全体の標準に従うことを要求しており、米国立公文書記録管理局(NARA)が管理するCUIレジストリに、業種ごとにCUIに該当する項目がカテゴリ分けして登録されています。

(2) 171と172の関係

171は、基本セキュリティ要件と派生セキュリティ要件110項目のすべてを実装することが求められますが、172は、171で規定された要件の拡張セキュリティ要件という位置づけであり、APT攻撃への対策や多層防御戦略に基づいて指定されます。

3. 172の概要

(1) 172で要求される事項

セキュリティ要件の内、実施負担が大きいと思われる項目について簡単に説明します。(以下の項番は、172の節番号を示します)

3.1 アクセス制御

- システム運営等に対するインサイダー脅威によるリスク低減のため二重認可(二人の関係者による認可)を実装

3.4 構成管理

- システムをリポジトリで管理し、不正なコンポーネントを自動検知

3.5 識別および認証

- リプレイ攻撃耐性のある認証が必須であり、トラステッドプラットフォームモジュール(TPM:Trusted Platform Module)などのセキュアなストレージにおける認証トランザクションの暗号鍵の保管や高信頼実行環境により保護されなければならない等の具体的な記述あり

3.6 インシデント対応

3.11 リスクアセスメント

- リスクアセスメントの一環として、防御するだけではなく脅威ハンティングの様な攻撃的な対応も含めて実施を規定

- 具体的には、侵入検知および防御システム、サンドボックス内での悪意のあるコードの隔離、セキュリティ情報イベント管理(SIEM:Security Information and Event Management)の技術とシステムなどの能動的な防御手段の採用

- 更には、脅威ハンティングチームが作成した新しい脅威情報を、情報共有分析機関(ISAO:Information Sharing and Analysis Organizations)、情報共有分析センター(ISAC:Information Sharing and Analysis Centers)や政府の機関と共有して対策に役立てる

3.13 システムおよび通信の保護

- システムの多様性:単一だと攻撃されやすいのでシステム内の多様性を高める

- 予測不可能性を導入するため、システムコンポーネントの定期的な変更や情報技術・サプライヤの多様性の確保

- 敵対者を混乱・誤解させるために誤認誘導(misdirection)、汚染(tainting)、偽情報配備(disinformation)等の技術を用いて対策を講じる

- システムアーキテクチャの一部として物理的および論理的な分離技法を採用

- 定期的にシステムコンポーネントを再配置

3.14 システムおよび情報の完全性

- 信頼の基点(root of trust)メカニズムまたは暗号化された署名を使用して、重要なソフトウェアの完全性を検証

- システムコンポーネントの継続的監視、定期的なリフレッシュ(既知の状態に戻す)及び正確性の検証を実施

- 定期的にレビューして不要なCUIを削除

(2) 付属書D

敵対者への効果としては、APT攻撃を想定した下記の様な戦術的なサイバーレジリエンス技法を採用することによる敵対者への影響を分析し、それらがどのようにリスク低減に結び付くか、その結果どのような効果が得られるかを詳細に分析しており、規定された内容の背景をよく理解することができますので、ご一読されることをお勧めいたします。

- リダイレクトをサポートするための阻止、逸(そ)らし、騙(だま)し

- 排除をサポートするための否定、先制、抹消

- 防止をサポートするための封じ込め、デグレード、遅延、徒労

- 限定をサポートするための短縮、低減

- 暴露をサポートするための検知、公開、精査

(3) 172の実装

CUIが重要プログラムや高価値資産を取り扱うシステムに関係している場合、APT攻撃からCUIを保護するため172の実装が求められますが、すべての拡張セキュリティ要件が適用されるわけではなく、連邦政府エンティティのミッションと事業保護のニーズに基づいて選択されます。実装するに当たっては高度な技術・ツールの利用や自動化による先端的なセキュリティ対策が求められており、組織内部で要件を満たすことが困難またはコストが高すぎるものがあります。このような場合、172では外部サービスプロバイダーの活用により要件を満たすことができるとしており、下記のサービスが例として挙げられています。

- 脅威インテリジェンス

- 脅威および敵対者のハンティング

- システム監視およびセキュリティ管理

- ITインフラ、プラットフォーム、ソフトウェアサービス

- 脅威、脆弱性、リスクのアセスメント

- 対応および復旧

- サイバーレジリエンス

4. 日本への影響と今後の対応

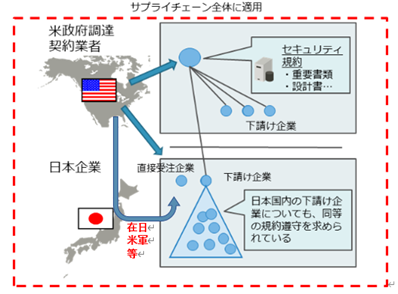

DoDからのDFARS 252.204-7012に基づく要請では、CUIを取り扱う事業者はその下請け事業者も含めて2017年12月31日までに171を実装することが求められております。さらに、CUIが重要プログラム及び高価値資産を扱うシステムに関係する場合には、171に加えて172で指定されたセキュリティ要件の実装を求められてくる可能性があります。

ここまで見て来た様に、172では専門的で高度なスキルを要求される要件が多数あり、SOCやCIRTといった専門組織での対応や、APT攻撃対応のために最新の技術やツールの利用、ソーシャルハッキング等への対策が必要となるため、外部サービスプロバイダーの活用を積極的に進める必要があります。

日本の状況を考えますと、米政府調達契約業者からフローダウンされるだけでなく、在日米軍等との契約においても対応が要求されて来ますが、これらの対策を再委託先事業者までフローダウンして実施することは相当ハードルが高く、場合によってはサプライチェーンから締め出されかねません。今後、早期に171対応の準備に着手し、外部サービスプロバイダーの活用も検討するとともに、米国の実施状況をしっかり把握して、対応のレベルを決めていく必要があると思われます。

本NIS-Be通信では、米国での171、172への対応やCMMCの周辺状況を継続的にレポートしていく予定ですので、情報収集のツールとしてご活用頂きたいと思います。

2021.8.31 by EvaAviation (髙塚)

« Back to Glossary Index