はじめに

2019年、米国防総省はNIST SP 800-171管理策を展開して「5段階(レベル)評価」を加えた新しい認定制度の仕組みとしてCMMCを適用することを宣言しました。2020年1月にはVer. 1.0が公表され、2020年12月からは一部適用が開始されています。

CMMCは、各要求項目を5段階のレベルおよびプロセスに分けて評価するしくみとしています。また、C3PAO(Certified Third-Party Assessment Organizations:第三者評価認定機関)を認定し、客観的なレベル評価が行えるようにしています。

なお、現段階において、CMMCはあくまで米国防総省としての取り組みであり、その他の連邦政府各機関が取り組んでいるものではありません。(2021年1月現在、DHS(国土安全保障省)でも適用するというアナウンスがされています。)

CMMCでは、管理策として全てのNIST SP 800-171要件を使用しており、従来は一律に全適用を求めていたものを、段階分けしたものと言えます。従って、これまでの連邦政府の方針と矛盾するものではありません。

CMMCの最新情報は、OUSD(A&S)のサイトに公開をご覧ください。

目次

- M 概要

- M2 CMMCモデルフレームワーク

- M3 CMMC文書の附属書(APPENDIX)

- M4 CMMCレベル3のNIST SP 800-171以外の「プラクティス」への対応

- M5 参考1.CMMIについて

- M6 CMMCの認定組織 CMMC-AB

- ML CMMC関連サイト(リンク)

- M7 CMMC 2.0の発表(2021.11 速報)

- 発表されたCMMC 2.0の内容と注視すべき動向(2021.12 Evaコラム)

1.概要

OUSD(A&S)は、防衛産業基盤企業(DIB)のサプライチェーンにおける、FCI(Federal Contract Information:連邦契約情報)とCUI(Controlled Unclassified Information:管理対象非機密情報)の保護を目的に、CMMCを開発しています。FCIとは、契約書や仕様書などの非公開関係書類が該当し、もっとも基本的でエッセンシャルな対策をレベル1として規定し、直接・間接にでも契約に関わる全ての事業者に認証取得を義務づけたものです。

CMMCの開発に当たっては、米国防総省のステークホルダー、UARC(University Affiliated Research Centers:大学関連研究センター)、FFRDC(Federally Funded Research and Development Centers:連邦資金研究開発センター)、産業界と協力しています。ジョンズ・ホプキンズ大学 応用物理学研究所(APL)およびカーネギーメロン大学 ソフトウェア工学研究所(SEI)と協力して、さまざまなサイバーセキュリティ標準をレビューし、サイバーセキュリティの1つの統一標準としてCMMCに統合しています。

CMMCは、FCIとCUIを保護する防衛産業基盤企業(DIB)の能力を測定するためのDoD認証プロセスです。

CMMCは、成熟度モデルの構成をとっており、ソフトウェア開発等の成熟度モデルとして確立されているCMMI(Capability Maturity Model Integration:能力成熟度モデル統合)と同様に、定義された領域に対し、実施すべきプロセス、プラクティスが成熟度レベルにマップされています。 [ CMMIの概要については、「参考1.CMMIの概要」を参照。 ]

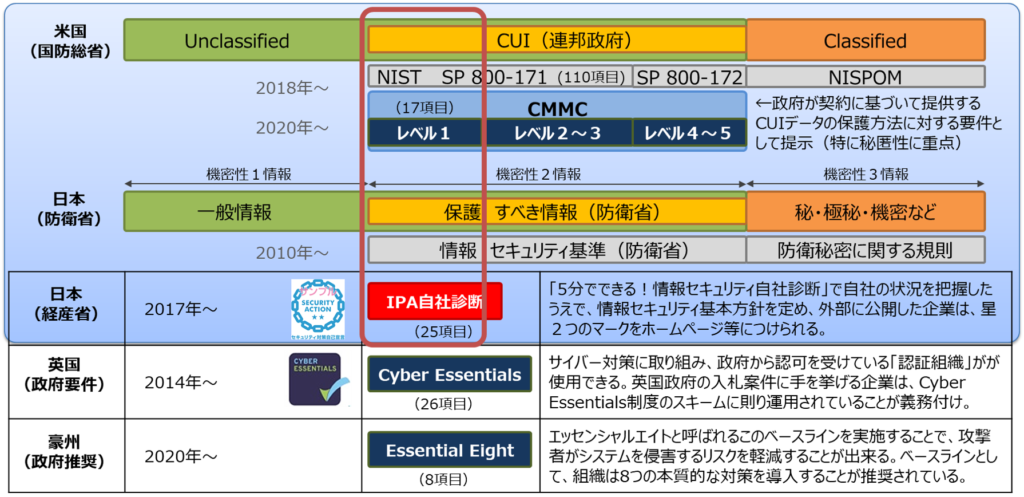

CMMCは、さまざまなサイバーセキュリティ基準を組み合わせ、基本的なサイバー予防策から高度なプラクティスまで、ベストプラクティスとプロセスを成熟度レベル(レベル1〜5)にマップしています。CMMCのプラクティスは、レベル1〜3をNIST SP 800-171、レベル4〜5をNIST SP 800-172を中心に作られています。レベル1では英国のCyber Essentials、オーストラリアのEssential Eight等、複数の同等な規格を参考にプラクティスとしています。また、CMMCは、サイバーセキュリティ要件の実装を検証するための認証の枠組みも含んでいます。

CMMCは、NIST SP 800-171 rev.2、 NIST SP 800-172、英国のCyber Essentials、オーストラリアのEssential Eight等、複数の出典からプラクティスを組み込んでいます。さらに、わが国のIPAセキュリティアクション(自社診断の25項目)と内容的な対比をしてみた図を以下に示します。

CMMCは、多層サプライチェーンの下請け事業者へのフローダウンを考慮し、防衛産業基盤企業がリスクに見合ったレベルでCUIを適切に保護できることについて、認証するように設計されています。下請け事業者も含め、DoDの案件を受託するサプライチェーン各社は、CUIの取扱いの有無にかかわらず、CMMCの認証を取得する必要がでてくる見込みです。

【Evaコラム】CMMCへの備え (by 濱田 2020.10 NIS-Be通信)