はじめに

2019年、米国防総省はNIST SP 800-171管理策を展開して「5段階(レベル)評価」を加えた新しい認定制度の仕組みとしてCMMCを適用することを宣言しました。2020年1月にはVer. 1.0が公表され、2020年12月からは一部適用が開始されています。

CMMCは、各要求項目を5段階のレベルおよびプロセスに分けて評価するしくみとしています。また、C3PAO(Certified Third-Party Assessment Organizations:第三者評価認定機関)を認定し、客観的なレベル評価が行えるようにしています。

なお、現段階において、CMMCはあくまで米国防総省としての取り組みであり、その他の連邦政府各機関が取り組んでいるものではありません。(2021年1月現在、DHS(国土安全保障省)でも適用するというアナウンスがされています。)

CMMCでは、管理策として全てのNIST SP 800-171要件を使用しており、従来は一律に全適用を求めていたものを、段階分けしたものと言えます。従って、これまでの連邦政府の方針と矛盾するものではありません。

CMMCの最新情報は、OUSD(A&S)のサイトに公開をご覧ください。

目次

概要

OUSD(A&S)は、防衛産業基盤企業(DIB)のサプライチェーンにおける、FCI(Federal Contract Information:連邦契約情報)とCUI(Controlled Unclassified Information:管理対象非機密情報)の保護を目的に、CMMCを開発しています。FCIとは、契約書や仕様書などの非公開関係書類が該当し、もっとも基本的でエッセンシャルな対策をレベル1として規定し、直接・間接にでも契約に関わる全ての事業者に認証取得を義務づけたものです。

CMMCの開発に当たっては、米国防総省のステークホルダー、UARC(University Affiliated Research Centers:大学関連研究センター)、FFRDC(Federally Funded Research and Development Centers:連邦資金研究開発センター)、産業界と協力しています。ジョンズ・ホプキンズ大学 応用物理学研究所(APL)およびカーネギーメロン大学 ソフトウェア工学研究所(SEI)と協力して、さまざまなサイバーセキュリティ標準をレビューし、サイバーセキュリティの1つの統一標準としてCMMCに統合しています。

CMMCは、FCIとCUIを保護する防衛産業基盤企業(DIB)の能力を測定するためのDoD認証プロセスです。

CMMCは、成熟度モデルの構成をとっており、ソフトウェア開発等の成熟度モデルとして確立されているCMMI(Capability Maturity Model Integration:能力成熟度モデル統合)と同様に、定義された領域に対し、実施すべきプロセス、プラクティスが成熟度レベルにマップされています。 [ CMMIの概要については、「参考1.CMMIの概要」を参照。 ]

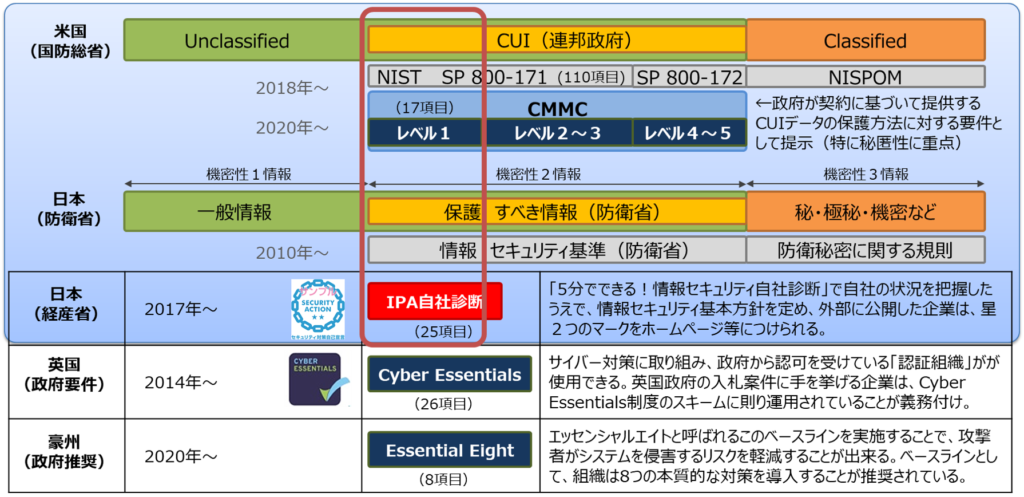

CMMCは、さまざまなサイバーセキュリティ基準を組み合わせ、基本的なサイバー予防策から高度なプラクティスまで、ベストプラクティスとプロセスを成熟度レベル(レベル1〜5)にマップしています。CMMCのプラクティスは、レベル1〜3をNIST SP 800-171、レベル4〜5をNIST SP 800-172を中心に作られています。レベル1では英国のCyber Essentials、オーストラリアのEssential Eight等、複数の同等な規格を参考にプラクティスとしています。また、CMMCは、サイバーセキュリティ要件の実装を検証するための認証の枠組みも含んでいます。

CMMCは、NIST SP 800-171 rev.2、 NIST SP 800-172、英国のCyber Essentials、オーストラリアのEssential Eight等、複数の出典からプラクティスを組み込んでいます。さらに、わが国のIPAセキュリティアクション(自社診断の25項目)と内容的な対比をしてみた図を以下に示します。

CMMCは、多層サプライチェーンの下請け事業者へのフローダウンを考慮し、防衛産業基盤企業がリスクに見合ったレベルでCUIを適切に保護できることについて、認証するように設計されています。下請け事業者も含め、DoDの案件を受託するサプライチェーン各社は、CUIの取扱いの有無にかかわらず、CMMCの認証を取得する必要がでてくる見込みです。

【Evaコラム】CMMCへの備え (by 濱田 2020.10 NIS-Be通信)

【Evaコラム】我が国へのCMMC適用はいつ? (by 濱田 2021.2 NIS-Be通信)

【Evaコラム】発表されたCMMC 2.0の内容と注視すべき動向(by 土橋 2021.12 NIS-Be通信)

CMMCモデルフレームワーク

CMMCモデルフレームワークは「領域(Domain)」毎に、最高レベルのサイバーセキュリティのベストプラクティスを分類しています。

各「領域」は、一連の「能力(Capability)」によってさらにセグメント化されている。「能力」は各「領域」の中で、サイバーセキュリティの目標達成を保証するための実施すべき事項です。

企業は、CMMCの5つの成熟度レベルにマッピングされた「プラクティス(Practices)」と「プロセス(Processes)」の遵守を実証することで、必要な「能力」への準拠を実証することになります。

「プラクティス」は、特定の「能力」要件に準拠するために必要な技術的活動を測定し、「プロセス」は、企業のプロセスの成熟度を測定します。各「領域」について、防衛産業基盤企業(DIB)は、必要な「プラクティス」への準拠を実証し、特定のCMMCレベルに必要な成熟した「プロセス」を実証できる場合に、CMMC認証を得ることができます。

| 領域 (Domains) | キーとなる一連のサイバーセキュリティ「能力」 |

| 能力 (Capabilities) | 各「領域」の中で、サイバーセキュリティの目標達成を保証するための実施すべき事項 |

| プラクティス プロセス (Practices & Processes) | 各成熟度レベルで、「能力」達成のために必要な活動 |

①CMMCレベル

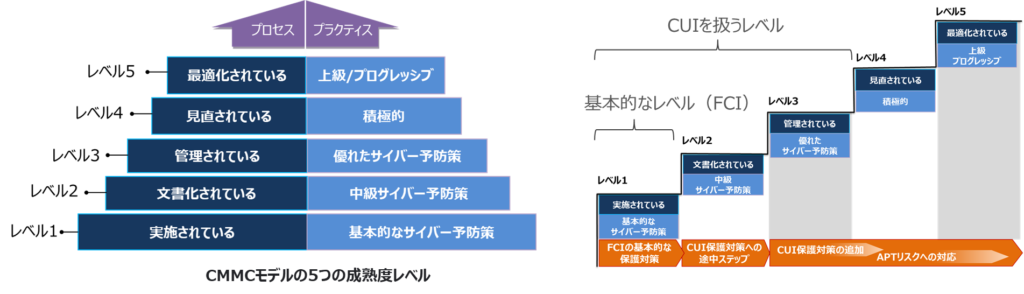

CMMCモデルでは5つの成熟度レベルが定義されています。

特定のCMMCレベルを満たすには、該当レベル以下の全てのレベルの「プラクティス」と「プロセス」を満たす必要があります。

| 成熟度 | プラクティス | プロセス |

| レベル5 | 上級/プログレッシブ (Advanced/ Progressive) | 最適化されている (Optimized) |

| レベル4 | 積極的 (Proactive) | 見直されている (Reviewed) |

| レベル3 | 優れたサイバー予防策 (Good Cyber Hygiene) | 管理されている (Managed) |

| レベル2 | 中級サイバー予防策 (Intermediate Cyber Hygiene) | 文書化されている (Documented) |

| レベル1 | 基本的なサイバー予防策 (Basic Cyber Hygiene) | 実施されている (Performed) |

- レベル1:

- CMMCレベル1は基本的なサイバー予防策に焦点を当て、規則 48 CFR 52.204-21で定める保護要求事項から構成されている。レベル1「プラクティス」は、上位レベルの基盤を確立するもので、対象となるすべての組織が達成しなければならない。

- CMMC 内のすべての「領域」にレベル1「プラクティス」があるわけではない。レベル1とレベル2の両方を満たすことで、組織は、FCIの提供を受けることができる。FCIは、一般公開を目的とした情報ではない。FCIは、政府向けの製品/サービスの開発/提供契約の下で、提供、生成されるもので、政府から一般に提供された情報は含まれていない。

- CMMCレベル1では、「プラクティス」の実施は求められているが、「プロセス」成熟度は求められていないため、CMMCレベル1組織のサイバーセキュリティの成熟度は、限定的であるか、一貫性がない。

- レベル2:

- レベル3:

- CMMCレベル3として評価された組織は、NIST SP 800-171 Rev1のセキュリティ要件を満たす優れたサイバー予防策と管理策の効果的な実装を実証したことになりる。CUIへのアクセスや CUIの生成を必要とする組織は、CMMCレベル3を達成する必要がある。CMMC レベル3は、組織の資産とCUIを保護し、維持する基本的な力を有することを示す。しかし、CMMCレベル3では、APT(Advanced Persistent Threat、持続的標的型攻撃)の防御に関しては課題がある。

- 「プロセス」成熟度については、CMMCレベル3の組織は、ポリシーと手順に従った活動を十分にリソース化し、レビューし、「プラクティス」実装の管理を実証することが求められている。

- レベル4:

- CMMCレベル4では、組織は実質的かつ積極的なサイバーセキュリティ・プログラムを備えている。組織には、APTで使用されている変化する戦術、技術、および手順(TTP)に対処するために、保護および維持活動を適応させる「能力」がある。

- 「プロセス」成熟度については、組織は活動の有効性をレビューし、文書化し、問題を上位管理層に通知するすることが期待される。

- レベル5:

- CMMCレベル5では、組織は、サイバーセキュリティ機能を最適化する実証済みの能力を備えた先進的または進歩的なサイバーセキュリティ・プログラムを備えている。組織には、APTを撃退するためにサイバーセキュリティ「能力」を最適化する「能力」がある。

- プロセスの成熟度については、CMMCレベル5の組織は、「プロセス」の実装が組織全体で標準化されていることを確認することが期待される。

[CMMCレベル要約]

| レベル1 | レベル2 | レベル3 | レベル4 | レベル5 | |

| 技術的 「プラクティス」 | 連邦調達規則(FAR)で要求される基本的なサイバー予防策を実証する | 中級サイバー予防策を実証する | 優れたサイバー予防策とNIST SP800-171 Rev 1のセキュリティ要求事項を実証する | 実質的かつ積極的なサイバーセキュリティ・プログラムを実証する | APT(持続的標的型攻撃)を撃退するために、「能力」を最適化する裏付けのある力量を実証する |

| 「プロセス」 成熟度 | 「プロセス」 成熟度 なし | 標準的な操作手順、ポリシー、および計画がすべての「プラクティス」に対して確立されている | 活動は、ポリシーと手順の順守についてレビューされ、十分なリソースが提供されている | 活動の有効性がレビューされ、経営層に問題が通知されている | 活動は、該当する全ての組織単位で標準化され、特定された改善点は共有されている |

CMMC「プロセス」と「プラクティス」への準拠は累積的です。一度あるレベルで導入された「プラクティス」は、全ての上位レベルで必要な「プラクティス」となる。組織がレベル3を達成するには、レベル1、2、および 3で定義されている全ての「プラクティス」と「プロセス」を達成する必要があります。特定のレベルのCMMCを実現するには、組織は、全ての「領域」で、そのレベル以下の「プラクティス」と「プロセス」の両方を満たす必要があります。例えば、「プラクティス」の実装でレベル 3 をスコア付けし、「プロセス」の制度化でレベル 2 をスコア付けする組織は、CMMC レベル 2 が割り当てられます。

CMMCでは、「プラクティス」と「プロセス」制度化の実証が、どちらも重要であり、組織は両方の要求事項を満たす必要があります。

②CMMC 「領域(Domain)」

CMMCモデルは、17分野の「領域」で構成されています。 これらのCMMC「領域」の大部分(14分野)は、FIPS 200の最低限のセキュリティ要求事項の領域と NIST SP 800-171 管理策ファミリに由来しています。これらに、CMMC モデルとして、資産管理(AM)、回復(RE)、状況認識(SA)の「領域」が追加されています。

17分野の「領域」とその略語は、以下のようになっています。

| 略語 | Domains | 領域 |

| AC | ACCESS CONTROL | アクセス制御 |

| AM | ASSET MANAGEMENT | 資産運用管理 |

| AA | AUDIT AND ACCOUNTABILITY | 監査と説明責任 |

| AT | AWARENESS AND TRAINING | 意識向上と訓練 |

| CM | CONFIGURATION MANAGEMENT | 構成管理 |

| IDA | IDENTIFICATION AND AUTHORIZATION | 識別と認証 |

| IR | INCIDENT RESPONSE | インシデント対応 |

| MA | MAINTENANCE | メンテナンス |

| MP | MEDIA PROTECTION | 記憶媒体の保護 |

| PS | PERSONNEL SECURITY | 要員のセキュリティ |

| PP | PHYSICAL PROTECTION | 物理的保護 |

| RE | RECOVERY | 回復 |

| RM | RISK MANAGEMENT | リスクマネジメント |

| SAS | SECURITY ASSESSMENT | セキュリティ評価 |

| SA | SITUATIONAL AWARENESS | 状況認識 |

| SCP | SYSTEM AND COMMUNICATIONS PROTECTION | システムと通信の保護 |

| SII | SYSTEM AND INFORMATIONAL INTEGRITY | システムと情報の完全性 |

以下に各「領域」の「能力」を示す。各「能力」の各レベルには、少なくとも1つの「プラクティス」が含まれています。

| 領域 | ||

| AC | アクセス制御 | システムアクセス要件を確立する内部システムアクセスを制御するリモートシステムアクセスを制御する許可されたユーザーとプロセスへのデータアクセスを制限する |

| AM | 資産運用管理 | 資産を特定し文書化する資産目録を管理する |

| AA | 監査と説明責任 | 監査要件を定義する監査機能を実行する監査情報を特定し保護する監査ログを確認し管理する |

| AT | 意識向上と訓練 | セキュリティ教育を実施する訓練を実施する |

| CM | 構成管理 | 構成基準を確立する構成管理と変更管理を実施する |

| IDA | 識別と認証 | 認証されたエンティティへのアクセスを許可する |

| IR | インシデント対応 | インシデント対応を計画するイベントを検出し報告する発生したインシデントへの対応方法を開発し実装するインシデント発生後のレビューを実施するインシデント対応をテストする |

| MA | メンテナンス | メンテナンス管理する |

| MP | 記憶媒体の保護 | 記憶媒体を特定しマーク付けする記憶媒体を保護し制御する記憶媒体をサニタイズする輸送中の記憶媒体を保護する |

| PS | 要員のセキュリティ | 要員をスクリーニングする人事処理中にFCI(連邦契約情報)を保護する |

| PP | 物理的保護 | 物理的アクセスを制限する |

| RE | 回復 | バックアップを管理する情報セキュリティの継続性を管理する |

| RM | リスクマネジメント | リスクを特定し評価するリスクを管理するサプライチェーンのリスクを管理する |

| SAS | セキュリティ評価 | システム・セキュリティ計画を作成し管理する管理策を定義し管理するコードレビューを実施する |

| SA | 状況認識 | 脅威監視を実装する |

| SCP | システムと通信の保護 | システムと通信のセキュリティ要件を定義するシステムの境界で通信を制御する |

| SII | システムと情報の完全性 | 情報システムの欠陥を特定して管理する悪意のあるコンテンツを特定するネットワークとシステムの監視を実施する高度なメール保護を実装する |

③CMMC「プロセス」成熟度

「プロセス」成熟度は、組織における「プラクティス」の制度化の程度を示しています。例えば、CMMCレベル3の組織は、レベル3の「プラクティス」と、成熟度レベル3の「プロセス」の両方を満たす必要があります。

以下に、5つのCMMCレベルについて、組織に求められる「プロセス」成熟度を示します。(以下の「プロセス」が、各「領域」に、それぞれ適用されます。)

[CMMC「プロセス」成熟度レベル(ML:Maturity Level)]

| 「プロセス」成熟度 | ||

| ML1 | 実施されている | ML1で評価される「プロセス」成熟度はありません。レベル1の組織は、レベル1の「プラクティス」を実施しているだけで、「プロセス」の制度化は行っていない。 |

| ML2 | 文書化されている | 各「領域」のポリシーを確立する各「領域」のポリシーを実装するための「プラクティス」を確立する各「領域」の計画を確立する |

| ML3 | 管理されている | ポリシーと「プラクティス」を遵守するための 各「領域」の活動をレビューする各「領域」の活動に適切なリソースを提供する |

| ML4 | 見直されている | 各「領域」の活動の有効性のレビューし測定する各「領域」の活動に関する問題を上級管理層に通知する |

| ML5 | 最適化されている | 該当する全ての組織単位で、各「領域」に関する文書化されたアプローチを標準化する組織全体で、各「領域」の活動の特定された改善を共有する |

※本ページのCMMCの図においてレベル4・5のプラクティスとプロセスの訳語が逆になっていました。訂正して、お詫びします。(2021.3.3 訂正)

CMMC文書の附属書(APPENDIX)

①CMMCモデル(APPENDIX A.)

CMMC文書の「CMMC Model v1.02 (Appendix A) in tabular format」に掲載されている、CMMCモデルの見方について説明します。

各「領域」について、最初の列で、求められる一連の「能力」を定義しています。各「能力」には、一意の番号 C### が割り当てられています。次の5つの列で、CMMCの5つのレベルに関連する「プラクティス」を定義しています。各「プラクティス」には、一意の番号 P1### が割り当てられています。全ての「能力」について、全てのレベルで「プラクティス」があるわけではありません。下位のレベルの「プラクティス」は、全ての上位レベルに適用されています。

前記の例では、この「能力」に対してレベル3で必要な「プラクティス」はありません。 その結果、レベル3のセルは空白となっていますが、レベル3を達成するためには、レベル1とレベル2の「プラクティス」を達成する必要があります。

各「プラクティス」記述の下に、「プラクティス」の開発に使用した参考情報の箇条リストが記載されています。これらの参考情報箇条リストは、CMMCモデルの追加要件ではありません。一部の「プラクティス」には、複数の参考情報があります。

参考情報が“CMMC”と記載された「プラクティス」は、CMMC作業チームや業界とのコラボレーションによって策定されたものです。パブリックコメントにより、実装の課題とコストに関するフィードバックを受け、一部のセキュリティ要件について、除外されたものもあります。

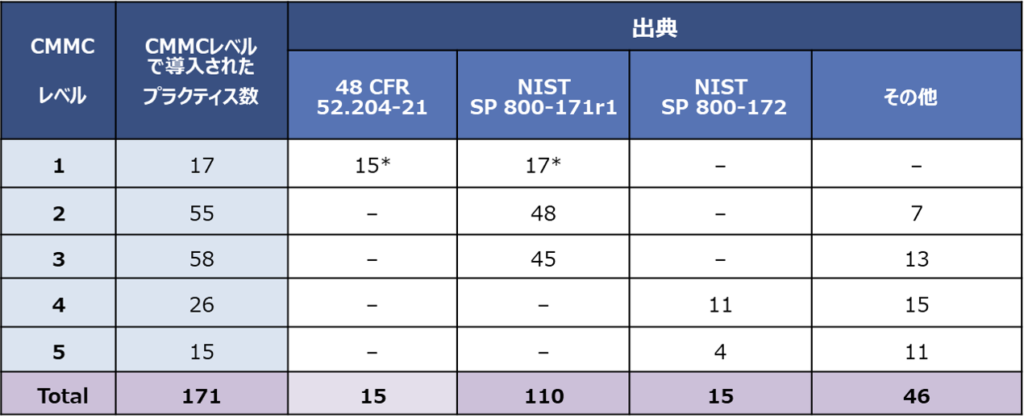

以下に、主要な参考情報から派生した「プラクティス」数を示します。

CMMCモデルのCMMCの参考情報としては、上記以外にも次のような参考情報があります。

- 英国 Cyber Essentials (英国政府の政府調達要件となっているセキュリティ認証の枠組み)

- オーストラリア Essential Eight (オーストラリア政府のサイバーセキュリティインシデントを軽減するための成熟度レベルによる枠組み)

- ISO/IEC 27001 (ISMS:情報セキュリティマネジメントシステムのISO要求事項)

- NIST CSF v1.1 (NIST Framework for Improving Critical Infrastructure Cybersecurity Version 1.1 : サイバーセキュリティリスクに関するフレームワーク)

- CERT RMM v1.2 (CERT Resilience Management Model:運用回復力管理に対するプロセス改善フレームワーク / DoDの資金援助を受けカーネギーメロン大学 ソフトウェア工学研究所(SEI)が作成)

(セキュリティ技術対策フレームワーク / 非営利団体The Center for Internet Security, Inc.が作成)

②CMMCレベル1〜レベル3、CMMC「プロセス」成熟度の説明と解説(APPENDIX B.~E.)

「APPENDIX B. CMMC LEVEL 1 DISCUSSION AND CLARIFICATION」「APPENDIX C. CMMC LEVEL 2 DISCUSSION AND CLARIFICATION」「APPENDIX D. CMMC LEVEL 3 DISCUSSION AND CLARIFICATION (EXCLUDING NIST SP 800-171 PRACTICES)」に、CMMCレベル1〜3の「プラクティス」について説明(DISCUSSION)と解説(CLARIFICATION)が掲載されています。

CMMCレベル1〜2の「プラクティス」について、NIST SP 800-171が参考情報となっている「プラクティス」の説明では、DRAFT NIST SP 800-171R2の説明が引用されています。

CMMCレベル3については、NIST SP 800-171以外の標準が参考情報となっているものについて、説明と解説が掲載されています。参考情報がない“CMMC”の「プラクティス」についても、説明と解説が掲載されており、具体的対応すべき事項が明確になっています。

また、「APPENDIX E. CMMC MATURITY PROCESS DISCUSSION AND CLARIFICATION」に、CMMC「プロセス」成熟度の説明と解説が掲載されています。

CMMCレベル3のNIST SP 800-171以外の「プラクティス」への対応

CMMCレベル3のNIST SP 800-171以外の「プラクティス」は、21あり、ルール整備で対応可能なものと、システム整備が必要なものがあります。(詳細は、別紙「CMMCレベル3のNIST SP 800-171以外の「プラクティス」への対応」を参照。)

CMMCレベル3のNIST SP 800-171以外の「プラクティス」で、システム整備が必要となるも6個の「プラクティス」を以下に示します。

| プラクティス | 対応 | |

| P1048 Collect audit logs into a central repository. 監査ログを中央の格納場所に収集する。 | システム対応 | 監査ログを中央に集約管理する必要がある ⇒システム整備が必要 |

| P1139 Regularly perform complete and comprehensive data back-ups and store them off-site and offline. 完全かつ包括的なデータバックアップを定期的に実施し、オフサイトおよびオフラインで保存する。 • CIS Controls v7.1 10.1, 10.2, and 10.5 自動化されたバックアップを定期的に確認する システムバックアップを完全に実施する バックアップに少なくとも 1 つの宛先があり、それが継続的にアドレス指定可能ではないことを確認する | ルール+システム対応 | 171-3.8.9 に関連し、定期バックアップを行い、バックアップデータをシステムから切り離し、別の場所に保管する必要がある。 ⇒ルール整備の中に含める。バックアップデータ管理のシステム整備を行う。 |

| P1192 Implement Domain Name System (DNS) filtering services. DNS フィルタリングサービスを実装する。 • CMMC • CIS Controls v7.1 7.7 DNS フィルタリングサービスの使用 | システム対応 | DNS フィルタリングサービスを導入する必要がある ⇒システム整備が必要 |

| P1218 Employ spam protection mechanisms at information system access entry and exit points. 情報システムのアクセスの入口と出口でスパム対策メカニズムを使用する。 • CMMC | システム対応 | 通信の入口出口でのスパム対策メカニズム(スパムフィリタリング)を導入する必要がある ⇒システム整備が必要 |

| P1219 Implement DNS or asymmetric cryptography email protections. DNSまたは非対称暗号化方式(公開鍵暗号方式)電子メール保護を実装する。 • CMMC | システム対応 | 高度なメール保護として、DNSまたは非対称暗号化方式(公開鍵暗号方式)電子メール保護(SPF、DKIM、DMARC等)を実装する必要がある ⇒システム整備が必要 |

| P1220 Utilize email sandboxing to detect or block potentially malicious email attachments. 電子メールサンドボックスを利用して、潜在的に悪意のある電子メールの添付ファイルを検出またはブロックする。 • CIS Controls v7.1 7.10 すべての電子メールの添付ファイルをサンドボックスで実行する | システム対応 | 高度なメール保護として、電子メールサンドボックスを実装する必要がある ⇒システム整備が必要 |

参考1. CMMIについて

成熟度モデルとして利用されているものに、CMMIがあります。

CMMI(Capability Maturity Model Integration:能力成熟度モデル統合)は、組織が「プロセス」をより適切に管理できるようになることを目的として遵守するべき指針を体系化したものです。

CMMIの前身であるCMM(Capability Maturity Model:能力成熟度モデル)は、品質、生産性の向上、工期短縮などのニーズを満たすためにソフトウェアプロジェクトの活動をより高度なレベルに高めるため、DoDの資金援助得てカーネギーメロン大学 ソフトウェア工学研究所(SEI)が開発したものです。

DoDは成熟度フレームワークによるソフトウェア・プロセス・アセスメントの枠組みを調達の枠組みに導入しています。ソフトウェア開発およびそのマネジメントプロセスが一定の成熟度レベルに達していることを調達条件としています。契約事業者は、プロセス改善に取り組む必要があります。当初ソフトウェアの開発を対象に開発されたソフトウェアCMMでしたが、その後、システムエンジニアリグCMM、システム調達CMM等、いろいろなモデルが開発されました。これらのモデルはそれぞれ異なるところが多く、使いづらいことからこれらを統合したモデルの開発が求められ、CMM統合モデルCMMIが開発されました。

CMMI Servicesの開発にあたっては、ボーイング、ロッキード・マーティン、レイセオン等の企業・団体も参加しています。2012年に、カーネギーメロン大学は、新たにCMMI研究所(CMMI Institute)を設立し、CMMIに関係する成果物と活動をSEIから移行しました。現在、CMMI研究所からCMMI V2.0が公開されています。(https://cmmiinstitute.com/cmmi)

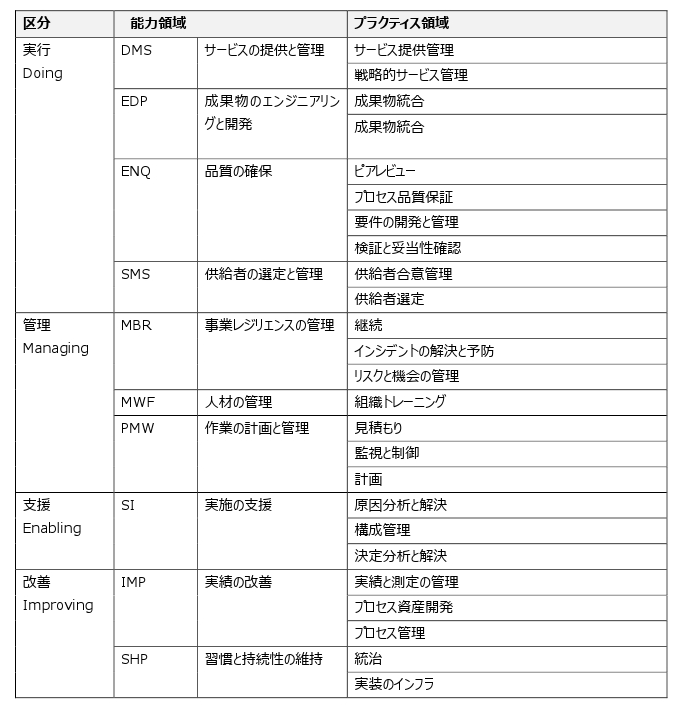

様々な事業環境へ適用可能な複数のカスタマイズされたビューを持つ単一モデルとなっていて、組織固有の業績改善ニーズを満たすモデルのビューを作成することができます。

V2.0モデルには、以下のビューが含まれています。

- CMMI Development(開発)

- CMMI Services(サービス)

- CMMI Supplier Management(供給者管)

[CMMIの成熟度レベル]

| 成熟度レベル | 特徴 | |

| ML1 | 初期状態 | 混沌とした、いきあたりばったりで、一部の英雄的なメンバー依存の状態。 成熟したプロセスを導入する際の、出発点のレベル。 |

| ML2 | 管理された状態 | 反復できる状態、プロジェクト管理・プロセスの規則の存在。 反復してプロセスを実行できるレベル。 |

| ML3 | 定義された状態 | 制度化された状態。 プロセスが標準ビジネスプロセスとして明示的に定義され関係者の承認を受けているレベル。 |

| ML4 | 定量的に管理された状態 | 制御できる状態。 プロセス管理が実施され、さまざまなタスク領域を定量的に制御しているレベル。 |

| ML5 | 最適化している状態 | プロセスを定量的に改善する状態。 継続的に自らのプロセスを最適化し改善しているレベル。 |

CMMI V2.0には、V1.3まではプロセス領域(プロセス領域の中に「ゴール」に対応した「プラクティス」が含まれていた)と呼ばれていたものが、V2.0ではプラクティス領域に変更となっています。

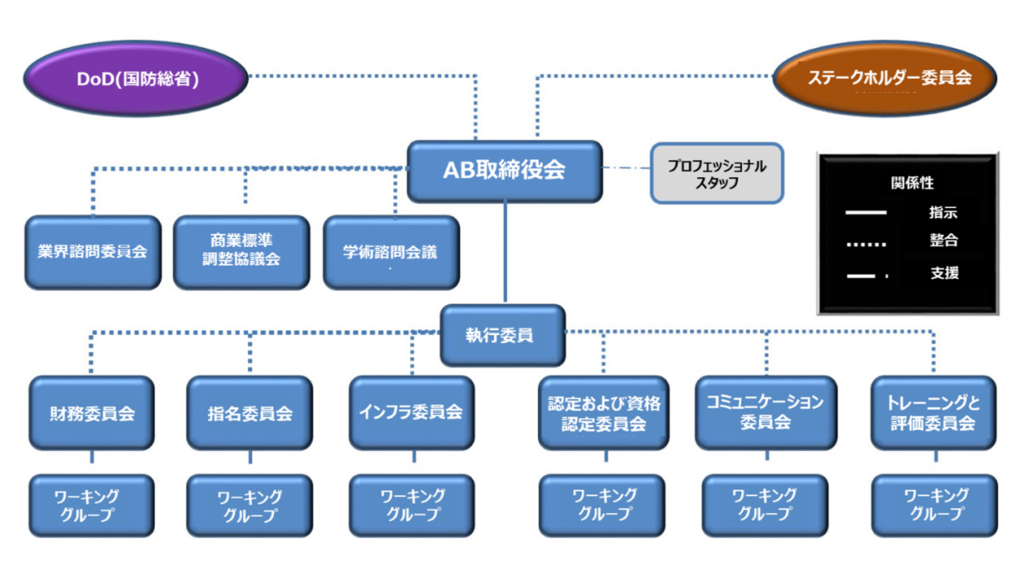

CMMCの認定組織 CMMC-AB

CMMCは米国の第三者認証の仕組みとして、世界でも最大級の規模での取り組みとなっています。国防総省と直接・間接に契約を持つ企業は全米で30万社にのぼると言われています。そのすべてにレベル1を、CUIを扱う企業にはレベル3の認証を求めるという取組みとなっています。

CMMCの認定組織について

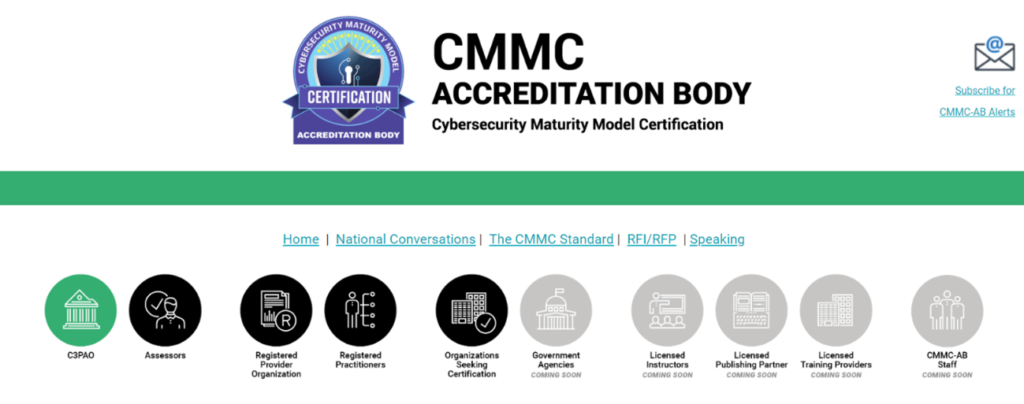

CMMC-AB(Cybersecurity Maturity Model Certification Accreditation Body)は、メリーランド州で非営利法人として法人化された団体です。現在(2021年3月)では国防総省との契約に基づいて、CMMCの認証を実行する枠組み作りを推進しています。以下の活動を行うための組織(制度等)を作成し、現在活動中です。

- 国防総省サプライチェーンにおける30万社以上の企業の評価

- 評価者およびC3PAO(認定された第三者評価機関)向けのトレーニング

- 当目的を達成するための基盤

- CMMCプロセスに参加する組織および審査員の認定

- 個々の請負業者または監査で発生する抗議または問題の裁定

- サプライチェーンのサイバーセキュリティ防御態勢の定義および改善を未来思考で改革

CMMC-ABの活動状況(2020/4末現在)

- 2020/1 米国メリーランド州で非営利法人として法人化

理事長のタイシーバー氏を含め、15名の執行委員がWEBサイトに掲載されています。

- 少数の有識者によって、ワーキンググループ活動のための基盤を作成

その他、必要に応じて新たなワーキンググループを結成して活動を行っています。

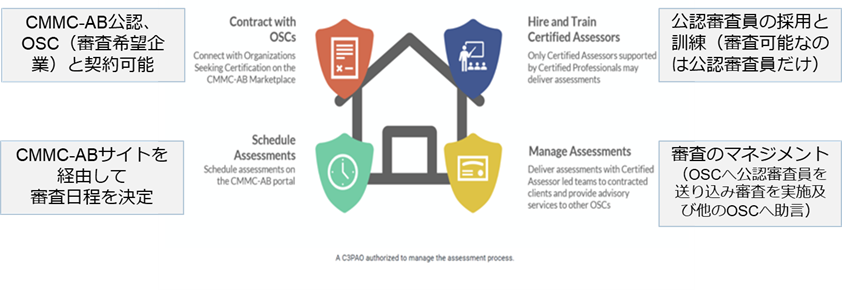

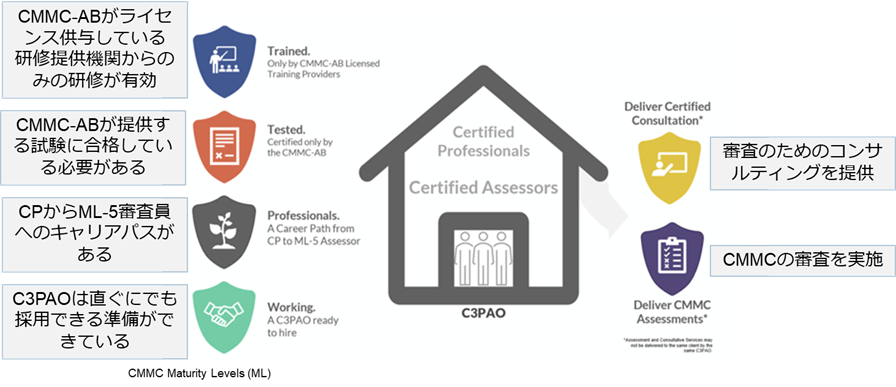

C3PAO ( 公認第三者審査機関 )

C3PAOは審査プロセスを管理することを認可されています。

- CMMC-ABにおいて公開され、審査対象となる企業(OSC:請負会社)と繋がることができます。

- CMMC-ABサイトを経由して審査日程を決定します。

- 認証審査員の採用と訓練(審査可能なのは認証審査員だけです)

- 審査を管理する(契約先顧客へ認証審査員を送り込み審査を実施及び他の審査対象顧客へ助言実施)

公認プロフェッショナル(CP) 及び 公認審査員(CA)

登録プロバイダー組織(RPO)

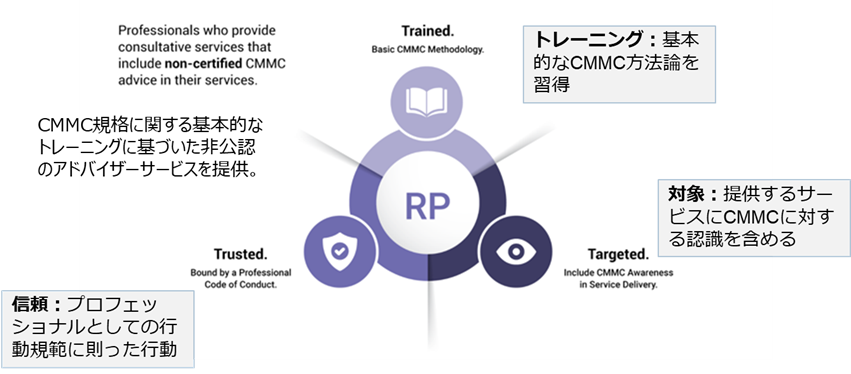

登録実務家(プラクティショナー:RP)

認証取得を希望する組織(サプライヤー)

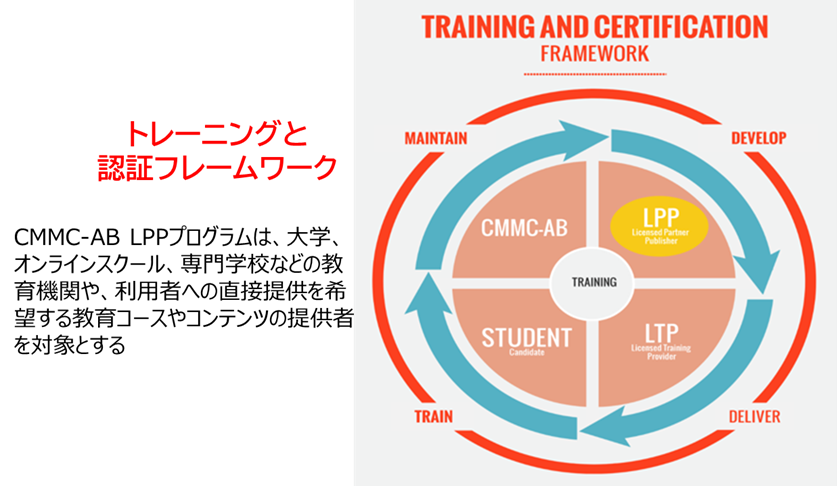

ライセンスパートナー提供者

CMMC関連サイト

CMMC関連の情報を得られるサイトをリンクします。

| Office of the Under Secretary of Defense for Acquisition and Sustainment (OUSD(A&S)) for CMMC 米国防総省のCMMCに関するオフィシャルサイト。 OUSD(A&S) is working with DoD stakeholders, University Affiliated Research Centers (UARCs), Federally Funded Research and Development Centers (FFRDC), and industry to develop the Cybersecurity Maturity Model Certification (CMMC). CMMC Model and Assessment Guides関連の最新ドキュメントをダウンロード出来ます。 |

| CMMC-AB (CMMC Accreditation Body)サイト CMMCの制度・組織を構築する組織。 |

| Exostar LLC (エクソスター)によるCMMC解説サイト >About CMMCページ 米国航空宇宙産業のEDI等システムの認証サービスを行う会社。 CMMCについても組織設計などに関わり、業界向けのWebinarなども開催しています。また、防衛産業企業向けにポリシーを作成するサービスを提供している。(Policy-Pro) |

| NDIA CMMC特集ページ NDIA (National Defense Industrial Association)は米国防衛産業の業界団体です。 業界メンバー向けに必要事項を1ページに整理しています。その他、業界向けにWebinarなど多数開催しています。 |

| AIA Cyber Security Committeeページ AIA(Aerospace Industries Association)は米国の航空宇宙産業の業界団体です。 CMMCの前進であるNAS 9933を開発した組織。 |

| CMMC Audit Preparation | CMMC Audit Preparationサイト CMMC認証を準備する人たちを支援するサイト。 CMMCaudit.org is not a representative of the Department of Defense, the CMMC Accreditation Body, or the CMMC Assessors and Instructors Certification Organization. This website is meant to be community resource for CMMC audit (or assessment!) preparation. |