サイバー対策にエッセンシャル(最小限ルール)は見出せるか

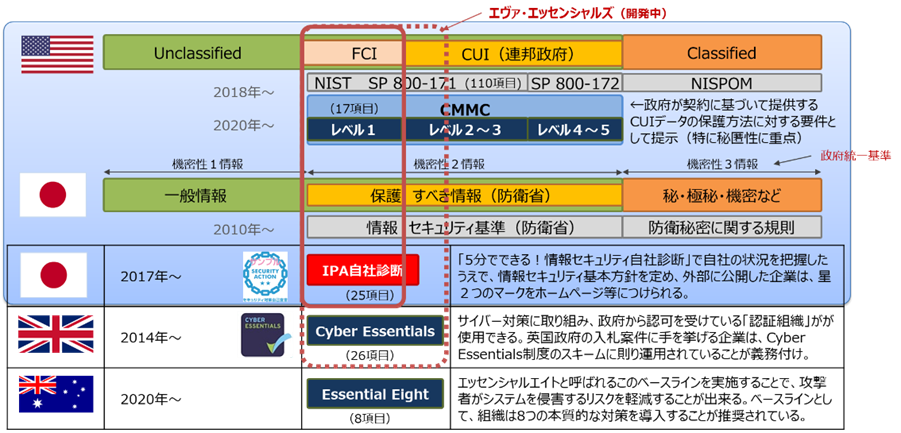

我々がここ数年フォローしているCUI保護の施策根拠は、米国国防総省のDFARS 252.204-7012が呼び出しているNIST SP 800-171であり、ほぼ同レベルのものがCMMC Level 3として有名になっています。これは、「厳守すれば、連邦政府の重要情報であるCUIを渡してもその秘匿性は確保される」と判断出来るという契約条件を規定するものです。

しかし、その米国でも現在では費用問題が燃え上がり、DoDの思惑通りの進捗をしているとはとても思えない状況が伺えます。防衛産業に関わる企業は米国だけで30万社あるそうで、その内70~80%は中小企業です。それらの全てがCUIを扱うわけではないにせよ、NIST SP 800-171の110項目レベル(以下、「CUIレベル」という)を実装したシステムを自社で構築するには相当な費用がかかるということで、施策の見直しも取りざたされる事態となっています。

一般論としては、「セキュリティ体制整備の費用は自己負担」とされることへの企業サイドの危機感の表れであり、専門的視点で捉えると、整備に最も費用がかかるのは電子データの扱いについての多要素認証とデータ暗号化に関わる部分だと考えられます。自社用にオンプレミスで作るには莫大な費用が必要ですし、数少ない認定されたクラウドサービスを使うにしてもまだまだ高額です。

ところで、昨今「Cyber Hygiene(サイバー予防策/衛生:サイバーハイジーン)」などといった言葉を耳にする機会もあるのではないでしょうか。近代医学の発展に伴い「衛生」という概念が一般社会にも浸透していったように、サイバーセキュリティ分野も成熟しつつあることを感じさせる語だと、個人的には捉えております。

そんなサイバーハイジーンは、CMMCにも登場します。CMMCにおいては前述のふんわりした概念としてのサイバーハイジーンと趣を異にし、段階的なレベル分けがなされています。詳細な解説はまたの機会に譲るとして、今回は①CMMC的なサイバーハイジーンを狭義、②サイバーセキュリティにおける、その時代にマッチしたマナー的な(人によってイメージするものが違う、明確な定義として統一がなされていない)サイバーハイジーンを広義。そのように仮置きしてお話を進めさせていただきます。

CMMC Level 1、UK Cyber Essentials、IPA・情報セキュリティ自社診断など、「狭義の」サイバーハイジーンを最低限確保し得ると考えられる具体的なポイントをまとめたものも多く目にするようになり、政府関係組織と契約するための基本的要件として求められたり、企業として当然実施しているべき基礎的なレベルの対策と認識されたりしています(ここで挙げた例は、CMMCにおけるベーシックのサイバーハイジーンに相当します)。

例えば米国のCMMC L1は、CUIを扱う条件とするほど高度な要求ではなく、FCIと呼ばれる米国連邦政府との契約に必要なデータ(非開示情報など)といったもう少し軽いレベルの情報の扱いに対して、国防総省は遵守を義務化する方針を出しています。英国でもCyber Essentialsを政府契約の応札者条件として設定しています。また、IPA・情報セキュリティ自社診断は(SECURITY ACTIONとして)、各種補助金申請などの要件として多くの中小企業が活用しています。

昨年、わが国の中小企業の対応状況について、事後対応支援の実証と合わせて市場状況を調査したIPAの「サイバーセキュリティお助け隊事業」において、弊社はCMMC Level 1、IPA・情報セキュリティ自社診断を取り込んだセルフアセスメント(35項目)を、独自で開発・適用し、航空宇宙業界企業の実態調査を行いました。

その過程で、「狭義の」サイバーハイジーンをもっと手軽に身近なものにすることができれば、主に中小企業のみなさまの現状の課題を解消できるのではないかとの意義を見出すことができ、我々はこのレベルの各国の規程をサイバーセキュリティ対策における「エッセンシャルなレベル」と位置づけ、整理し、独自に「エヴァ・エッセンシャルズ」と名付けた管理策セットを開発しています。現在は、そのコンセプトに沿ってUK Cyber Essentialsの追加など、更なる有用性の向上を図っているところです。

広義のサイバーハイジーンについては、お助け隊の活動や日頃の業務の中等で、多くの事業者さまが意識的に実践されていることを肌感覚として実感いたしますので、この「エッセンシャルなレベル」のルールを、全ての関係事業者が日常的に守っている状態を当たり前にすることが、国や業界全体がサイバーセキュリティ対応を底上げ出来た状態であると我々は考えます。そして「エヴァ・エッセンシャルズ」は、そうした「エッセンシャルなレベル」のルールへの効果的で実践的な対応を実現し得る提案であると考えています。

ただ単なる「管理策」として提供するだけでなく、VMSというアンケート形式のセルアセスメントも用意しており、分かりやすい設問とサポート情報により回答をし易くする工夫をしています。また、各社・各プロジェクトの個別の要件の追加・削除も簡単に対応できるようにしています。

そして、このセルフアセスメントを活用することにより、自動的にCMMC Level 1、UK Cyber Essentials、IPA・情報セキュリティ自社診断の遵守状況評価も行うことが出来ます。

その他、「エヴァ・エッセンシャルズ」に対応した情報管理規定(雛型)のご提供や、継続的な従業員教育が出来るe-learningなどの仕組みや教育コンテンツもあわせてご提供いたします。

「エッセンシャルなレベル」のルールは当然、世の中の状況により変化していきますが、もちろん「エヴァ・エッセンシャルズ」もその変化に常に追随して、改善・進化していきます。

最後に、「CUIレベル」のセキュリティ対策においても「エヴァ・エッセンシャルズ」をベースとして、関連サプライチェーン全体で採用可能なソリューションの適用と併せ、容易に「CUIレベル」の対策を構築できるようなご提案も可能です。様々なセキュリティ対策の中で、最も信頼されるベースとして活用される「エッセンシャルなレベル」の管理策セットとして以下にご提案します。

筆者:エヴァアビエーション(久野)

エヴァ・エッセンシャルズ管理策案(Ver.1 2021.12)

| Eva Essentials | No. | 要件 | 補足要件 |

| ユーザーアカウント管理 | 1 | ユーザーアカウントの作成と承認のプロセスがある。 | |

| 2 | システムのユーザーを識別し、ユーザーアカウントを管理する。 システムでユーザーに代わって自動で動作するプロセスやデバイスがある場合、これらを識別する。 | 不要なユーザーアカウント(ゲストアカウントや使用されない管理者アカウントなど)を削除して無効にする。 | |

| 3 | 組織のシステムへのアクセスを許可する前提条件として、ユーザーアカウントを認証または検証する。 システムでユーザーに代わって自動で動作するプロセスやデバイスがある場合、これらのアカウントを認証または検証する。 | ||

| 4 | ユーザーアカウントを管理し、システムへのアクセスを、認可されたユーザーに限定する。 システムでユーザーに代わって自動で動作するプロセスやデバイスがある場合、システムへのアクセスを認可されたユーザーに代わって動作するプロセスやデバイスに限定する。 | ||

| 5 | アクセス権限に対応したアカウント管理を行い、システムへのアクセスは、認可されたユーザーが実行を許可されているタイプのトランザクションおよび機能に限定する。 | ||

| 6 | 特定のセキュリティ機能および特権アカウントの付与は、必要な最小限の認可を付与する。 | 特定のセキュリティ機能および特権アカウントが不要になった場合、削除または無効にする。 | |

| 7 | 非セキュリティ機能にアクセスする時には、特権アカウントを使用しない。 | 特権アカウントを使用して、電子メール、Webブラウジング、またはその他の標準的なユーザー機能を利用しない。 | |

| 8 | 離席時にパソコン画面の覗き見や勝手な操作ができないように、隠蔽用パターンの表示によるセションロックを使用する。 | ||

| 外部システム利用 | 9 | クラウドサービス等の外部システムへの接続および使用に当たっては、外部システムが必要な安全性・信頼性を備えていることを検証し、外部システムから組織のシステムにアクセスできるアプリケーションのタイプや利用するユーザーを管理/限定する。 | |

| 10 | 情報を公衆アクセス可能なシステム(ホームページ、SNS等)に掲載する前に、非公開情報が含まれていないかその内容を確認する。 | ||

| 11 | 可能な限り、多要素認証を使用する。 | Microsoft Windowsベースのシステムによるインターネット向けサービスに対してユーザーアカウントを認証する場合、多要素認証を使用する。 | |

| 12 | インターネット経由サービスでパスワードベース認証を利用する場合、ログオン試行失敗回数を限定し、パスワードをブルートフォースアタック(総当たり攻撃)から保護する。 | ・ログオン試行失敗回数の限定すに、次の方法の少なくとも1つを使用する。 - 10回以下のログオン試行の失敗後にアカウントをロックする - 指定した期間に許可するログオン試行回数を、5分以内10回以下のログオン試行に限定する | |

| 13 | インターネット経由サービスでパスワードベース認証を利用する場合、パスワードの最小の長さを8文字以上に設定する。 | ・パスワードの最大長を設定しない。 ・デフォルトまたは推測可能なアカウントパスワードをわかりにくいものに変更する。 ・インターネット経由サービスでパスワードベース認証を利用する場合、パスワードが危険にさらされていることに気づくかか疑っている場合は、すぐにパスワードを変更する。 ・インターネット経由サービスでパスワードベース認証を利用する場合、ユーザーに次のことを伝えるパスワードポリシーを設定する。 - 明らかなパスワード(お気に入りのペットの名前など、簡単に見つけられる情報に基づくパスワードなど)の選択を回避する方法 - 一般的なパスワードを選択しない(パスワードブラックリストを使用して技術的な手段で実装できる) - 職場や自宅など、他の場所で同じパスワードを使用しない - パスワードをセキュアに保管および検索するために、どこでどのようにパスワードを記録するか - パスワード管理ソフトウェアを利用する可能性がある場合、どのソフトウェアを利用しどう利用するか - 本当に覚えなければならず、どこにも記録してはならないパスワード | |

| 入退管理 | 14 | 関係者以外の事業所への立ち入りを制限し、組織のシステム、装置、およびそれぞれの運用環境への物理的アクセスを、認可された個人に限定する。 | |

| 15 | 関係者以外の訪問者が事業所に立ち入る場合、訪問者をエスコートし、入退室記録等により、その活動を監視する。 | ||

| 16 | 物理的アクセスの監査ログ(入退室記録、入退室管理システムログ等)を保持する。 | ||

| 17 | 鍵、テンキーロック、入退室カードリーダー等の物理的アクセスデバイスを管理、監督する。 | ||

| ファイアウォール | 18 | 組織のシステムの外部境界および主要な内部境界において、ファイアウォール(または同等のネットワークデバイス)で、組織のシステムによって送受信される情報を監視、管理、および保護する。 | |

| 19 | 外部からアクセスできるWEBサーバ、メールサーバ等の公開アクセス可能なシステムコンポーネントを配置する場合は、内部ネットワークから物理的または論理的に分離されたサブネットワーク(DNZ:非武装地帯)を実装する。 | ||

| 20 | ファイアウォールのインバウンドルールを作成、承認、文書化し、認可していないインバウンド接続をデフォルトでブロックする。 ファイアウォールのインバウンドルールで不要になったルールは、すぐに削除または無効にする。 | ・ファイアウォールのデフォルトの管理パスワードを推測が難しい代替パスワードに変更する.。またはリモート管理アクセスを完全に無効にする。 ・ファイアウォールのデフォルトの管理パスワードを推測が難しい代替パスワードに変更する.。またはリモート管理アクセスを完全に無効にする。 ・ファイアウォール構成の管理に使用するインターネットからの管理インターフェイスは、明確で文書化された事業ニーズがあり、インターフェイスが次のいずれかの管理策によって保護されている場合を除き、管理インターフェイスへのアクセスを禁止する。 - ワンタイムトークンなどの2要素認証 - 狭い範囲の信頼できるアドレスへのアクセスを制限するIP許可リスト | |

| 21 | モバイルデバイスを、パブリックWi-Fiホットスポット等、信頼できないネットワークで使用する場合は、モバイルデバイスでホストベースのファイアウォールを使用する。 | ||

| 22 | 無線 LANを、認証および暗号を使用して保護する。 | ||

| ソフトウェア更新 | 23 | ソフトウェアやファームウェアの公表された欠陥によって影響を受けるシステムと、それらの欠陥から生じる潜在的な脆弱性をタイムリーに特定し、欠陥を修正する。 | ソフトウェアは次の条件を満たすようにする。 ・ソフトウェアは、ライセンスがあり、サポートされている ・サポートが終了したソフトウェアは、削除する ・可能な場合は自動更新を有効にする ・更新がリリースされてから14日以内に、更新を有効にするために必要な手動の構成変更の適用を含め、更新を行う ・エクスプロイトが存在する場合は、更新がリリースされてから48時間以内に適用する。 |

| ウイルス対策 | 24 | 組織のシステム内の指定された場所で、ウイルス対策ソフトウェアにより、システムを悪意のあるコードから保護する。 | |

| 25 | ウイルス対策ソフトウェアおよびウイルス対策パタ-ンファイルを最新の状態に保ち、パターンファイルを少なくとも毎日更新する。 | ||

| 26 | ウイルス対策ソフトウェアにより以下のスキャンを行う。 ・組織のシステムの定期的スキャンを実行する。 ・外部ソースからのファイルのリアルタイムスキャンを、ファイルがダウンロードされ、開かれ、実行される都度実行する。 ・Webブラウザからアクセスした際に、Webページを自動的にスキャンする。 | ||

| 構成管理 | 27 | ||

| 28 | 組織のシステムで採用されたIT製品のセキュリティ構成設定を規定し、実施する。 | ||

| ソフトウェア管理 | 29 | 不要なソフトウェア(アプリケーション、システムユーティリティ、ネットワークサービスを含む)を削除または無効にする。 | |

| 30 | ユーザーの許可なしにファイルを実行できる自動実行機能を無効にする。(インターネットからダウンロードした場合等) | ||

| 31 | モバイルコードの使用を管理および監視する。 | ・WebブラウザーはインターネットからのJavaを処理しない。 ・Webブラウザーは、インターネットからのWeb広告を処理しない。 ・Internet Explorer 11は、インターネットからのコンテンツを処理しない。 ・Webブラウザーのセキュリティ設定はユーザーが変更できないようにする。 ・Microsoft Officeマクロは、実証済みのビジネス要件がないユーザーに対しては無効にする。 ・インターネットから発信されたファイル内のMicrosoft Officeマクロはブロックする。 ・Microsoft Officeマクロのウイルス対策スキャンを有効にする。 ・Microsoft Officeのマクロのセキュリティ設定はユーザーが変更できないようにする。 | |

| 媒体管理 | 32 | 契約情報を含むシステムの媒体を廃棄または再利用する前に、サニタイズ(情報除去)または破壊する。 | |

| 33 | 紛失や盗難を防止するため、重要情報が記載された書類や電子媒体は 机上に放置せず、書庫などに安全に保管する。 | ||

| 34 | 重要情報が記載された書類や電子媒体を持ち出す時は、盗難や紛失の対策を行う。デジタル媒体を輸送時に秘匿性を保護するため、暗号メカニズムを実装する。 | ||

| 35 | 重要情報は電子メール本文に書くのではなく、添付するファイルに書いてパスワードなどで保護する。 | 電子メールや FAX の宛先の送信ミスを防ぐ取り組みを実施する。 重要情報の授受を伴う取引先との契約書には、秘密保持条項を規定する。 | |

| バックアップ | 36 | 重要なデータ、ソフトウェア、および構成設定のバックアップを定期的に実施する。 バックアップからの復元をテストする。 | ・特権のないアカウントは、自分のバックアップにのみアクセスできるようにする。 ・特権のないアカウントは、バックアップを変更または削除できないようにする。 |

| セキュリティ情報共有 | 37 | lPA等のセキュリティ専門機関のウェブサイトやメールマガジンで最新の脅威や攻撃の手口の情報を知り、対応する。 | |

| 緊急事態対応 | 38 | セキュリティ事故が発生した場合に備え、緊急時の体制を整備し対応手順を規定する。 | |

| セキュリティ教育 | 39 | 従業員に、セキュリティに関する教育や注意喚起を行う。 |