前述の例もそうですが、いずれも狙われているのはサプライチェーン、即ち下請け業者です。元請けの企業はガードを厳しくしていても、攻撃者は、契約のある下請け業者になりすまして、元請け業者の情報を盗みにゆくという攻撃パターンもあるのです。そんなことが起こっては、得意先との信頼関係が崩壊してしまいます。

昨今は情報の電子化が進み取扱いが簡単になり、メールでやりとりされたり、USBメモリなどによる持ち運びが容易になりました。そのこと自体は、仕事の効率化やコスト削減に、おおいに役だっていることはご承知の通りです。

そして、多くの仕事は1社だけで取り行うことは少なく、複数社が共同で実施したり、アウトソーシングすることが一般的となっています。データの流通は活発に行われる一方で、しかし、そのデータを取り扱う関係者全てが、十分なセキュリティ対策を行えているわけではないため、「サプライチェーン全体の中から、情報セキュリティの穴を探して攻撃する」という手法が台頭しているのです。

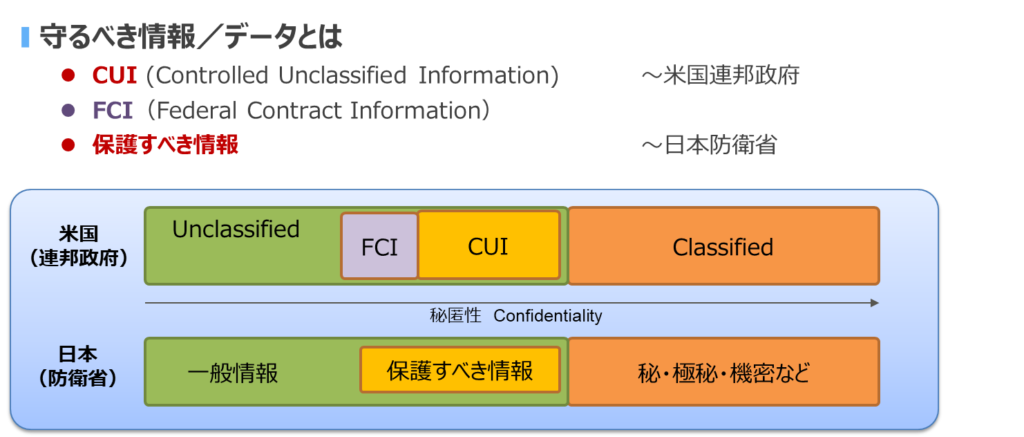

ここで狙われる重要な情報のことを、米国連邦政府ではCUI(シーユーアイ)と定義しました。一般情報、英語でUnclassifiedのうち、「管理すべき情報」として、CUIを定義しました。日本の防衛省では同様な情報を「保護すべき情報」と定義しています。

CUIがどのようなものかと言うと、例えばF-35戦闘機の製造情報の90%がCUIであり、Classifiedや純粋な一般情報は残り10%にすぎないと言われています。この「CUI/保護すべき情報」がサイバー攻撃で狙われているのです。

- CUI (Controlled Unclassified Information) 管理対象非機密情報

- FCI(Federal Contract Information)連邦契約情報 ⇒契約に基づき連邦政府から提供された非開示情報

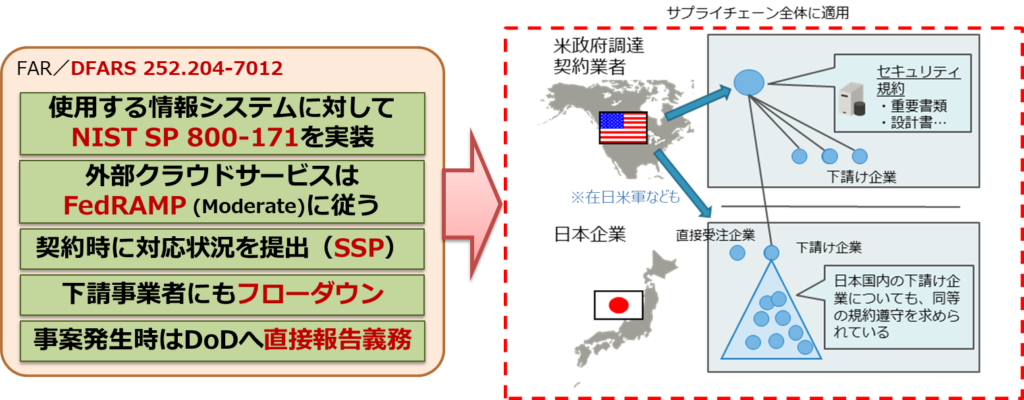

米・国防総省は、DFARS(ディーファース)という調達規則によって、2018年1月からCUIを扱う契約事業者に、以下の4点を遵守させる規則を作りました。

- 第1が、NIST SP 800-171という110項目のセキュリティ対策を実施すること。

- 第2にその実施状況を契約時に提出すること。

- 第3は、そのことを、CUIを扱う下請業者にも同じ契約条件を課す、いわゆるフローダウンすること。

- 第4に、サイバー事案が起こってしまった時には、72時間以内に米・国防総省まで直接報告すること。

特に、情報システムを使う利用者認証において、IDパスワード以外の本人確認を求める「多要素認証」を行うこと、データを暗号化することなど、比較的高度な対策を要求しています。