米国(国防総省、NISTなど)や国内(防衛省)の検討状況などの最新状況について説明します。(なお、本説明は、「2020年度 IPAサイバーセキュリティお助け隊事業」の説明をベースとしています。)

サイバーセキュリティにご関心をお持ちの中小事業者の皆様に、セキュリティ対策が重要かつ具体的に規定されている航空宇宙・防衛業界の動向をお伝えします。

特に、米国の動向は世界をリードしていますので、米国および、我が国防衛省の動向を踏まえたご説明をいたします。

セキュリティ脅威と対策の必要性についておまとめした動画もございますので、是非ご覧ください。

目次

今、航空宇宙・防衛産業界で起こっていること

米国・防衛産業の「情報共有サービス」を提供するExostar(エクソスター)社と、昨年9月、富士通は提携を発表しました。

「米国のサイバー防衛が日本に上陸する」と新聞にも報道されたことを記憶されている方もいらっしゃることと思います。

その内容は、米国標準となっているNISTの規格に準拠した「情報共有サービス」を国内にも提供するというものです。

また、今年2月には防衛省の「注意情報」が、契約業者である民間企業へのサイバー攻撃によって流出するという事案が公表されました。

その後も、同様の事案が何件か報告されています。

狙われるのは、情報の当事者だけでなく契約事業者もターゲットとなったことがニュースの特徴でした。

※その他、いくつかの事案(ご参考報道など)が公表されています。

また、こういった状況は日本だけのことではありません。最新鋭の戦闘機、F-35に関する大量のデータが盗まれたという、オーストラリアでの報道はセンセーショナルなもので、記憶に新しいところです。

「Cyber attack Captures Data on U.S. Weapons in Four-Month Assault from The Wall Street Journal Oct. 12,2017」

サプライチェーンが危ない!

前述の例もそうですが、いずれも狙われているのはサプライチェーン、即ち下請け業者です。

元請けの企業はガードを厳しくしていても、攻撃者は、契約のある下請け業者になりすまして、元請け業者の情報を盗みにゆくという攻撃パターンもあるのです。

そんなことが起こっては、得意先との信頼関係が崩壊してしまいます。

昨今は情報の電子化が進み取扱いが簡単になり、メールでやりとりされたり、USBメモリなどによる持ち運びが容易になりました。

そのこと自体は、仕事の効率化やコスト削減に、おおいに役だっていることはご承知の通りです。

そして、多くの仕事は1社だけで取り行うことは少なく、複数社が共同で実施したり、アウトソーシングすることが一般的となっています。

データの流通は活発に行われる一方で、しかし、そのデータを取り扱う関係者全てが、十分なセキュリティ対策を行えているわけではないため、「サプライチェーン全体の中から、情報セキュリティの穴を探して攻撃する」という手法が台頭しているのです。

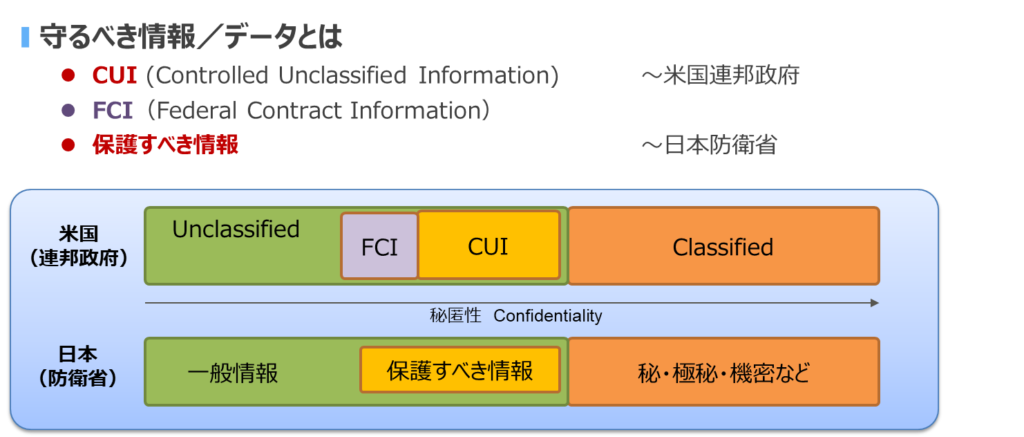

ここで狙われる重要な情報のことを、米国連邦政府ではCUI(シーユーアイ)と定義しました。

一般情報、英語でUnclassifiedのうち、「管理すべき情報」として、CUIを定義しました。日本の防衛省では同様な情報を「保護すべき情報」と定義しています。

CUIがどのようなものかと言うと、例えばF-35戦闘機の製造情報の90%がCUIであり、Classifiedや純粋な一般情報は残り10%にすぎないと言われています。この「CUI/保護すべき情報」がサイバー攻撃で狙われているのです。

- CUI (Controlled Unclassified Information) 管理対象非機密情報

- FCI(Federal Contract Information)連邦契約情報 ⇒契約に基づき連邦政府から提供された非開示情報

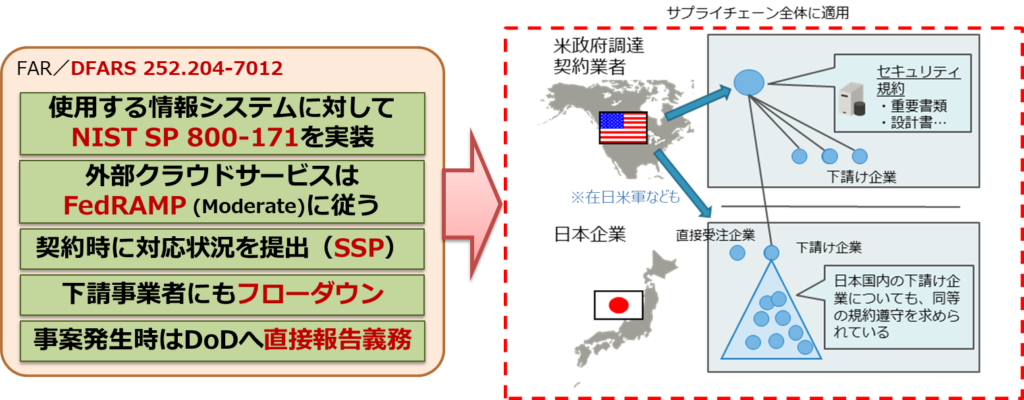

米・国防総省は、DFARS(ディーファース)という調達規則によって、2018年1月からCUIを扱う契約事業者に、以下の4点を遵守させる規則を作りました。

- 第1が、NIST SP 800-171という110項目のセキュリティ対策を実施すること。

- 第2にその実施状況を契約時に提出すること。

- 第3は、そのことを、CUIを扱う下請業者にも同じ契約条件を課す、いわゆるフローダウンすること。

- 第4に、サイバー事案が起こってしまった時には、72時間以内に米・国防総省まで直接報告すること。

特に、情報システムを使う利用者認証において、IDパスワード以外の本人確認を求める「多要素認証」を行うこと、データを暗号化することなど、比較的高度な対策を要求しています。

米国防総省と我が国防衛省の調達規則

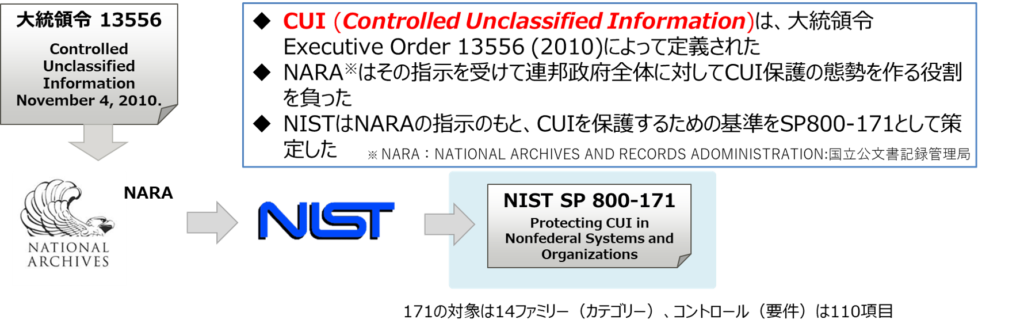

2010年、当時のオバマ大統領が大統領令(EO 13556)によりCUIを定義し、連邦政府全体で管理態勢を作ることを指示しました。

その任にあたったのが、NARA即ち国立公文書記録管理局です。規程をNISTに作らせ、最初の適用をDoD/国防総省に指示しました。

NISTは、ここに挙げた14種類のファミリーと呼ぶグループに分類された、110の要件をSP 800-171として規定しました。

ISMSなどの一般的な情報セキュリティの基準に比べると、特にデータの秘匿性について重点をおいて作られています。

その他の管理態勢については各社とも当然守られている、という前提のもとに適用される、とアナウンスされました。

しかし、施行から1年程しか経っていない2019年、米・国防総省は「DFARSによる171遵守のやり方を見直して、新たにCMMCというやり方に変える」と宣言しました。

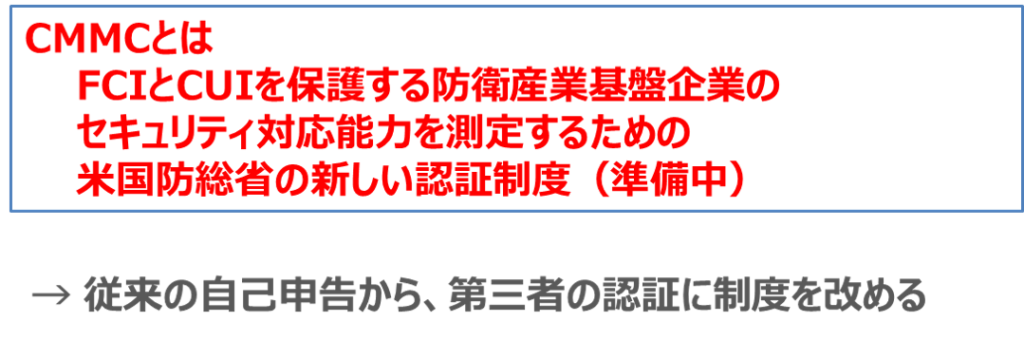

CMMCとは、契約者全てが関わる「FCIとCUIの両方を保護する、防衛産業基盤企業のセキュリティ対応能力を測定するための、米・国防総省の新しい認証制度」で、従来の自己宣言方式から、第三者に認証してもらうしくみに変更するものです。

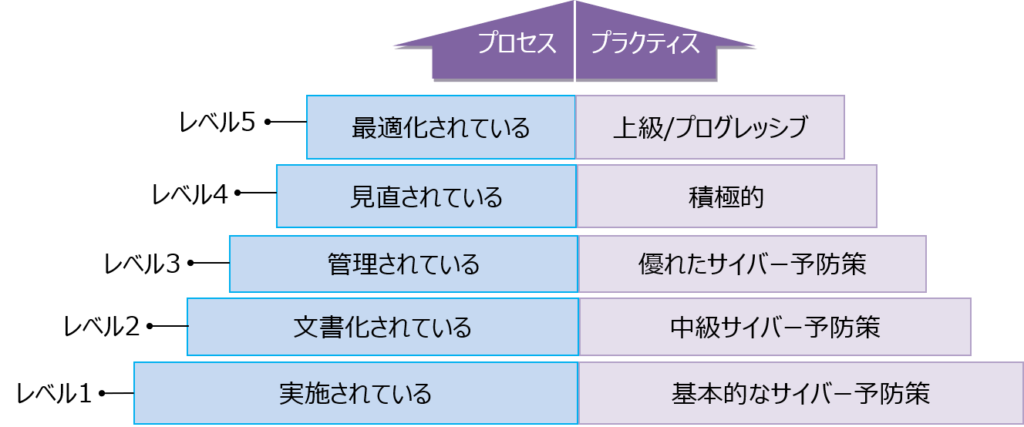

NIST SP 800-171では110の項目全てについて一律に遵守を要求しましたが、CMMCではレベルを5段階に分けて、対象とする情報や契約者によって適用するレベルを決めるという方法です。

具体的な適用については、今年末頃の発表を待たなくてはなりませんが、国防総省と直接・間接に契約する全ての事業者はレベル1の適用が義務づけられることがアナウンスされています。

レベル1は全部で17項目、比較的難易度の低い要件が規定されています。

しかしながら、国防総省の対象サプライチェーン事業者は、全部で約35万社と言われており、その全てに要求するということは非常に画期的な取り組みであると言えます。

なお、従来の171に相当する110項目はレベル3、さらに高度なレベル4と5は主にNIST SP800-172に規程される要件が設定される計画です。

私達が備えるべきこと

これまでお伝えしたことを整理し、「私達が備えるべきこと」を、考えてみましょう。

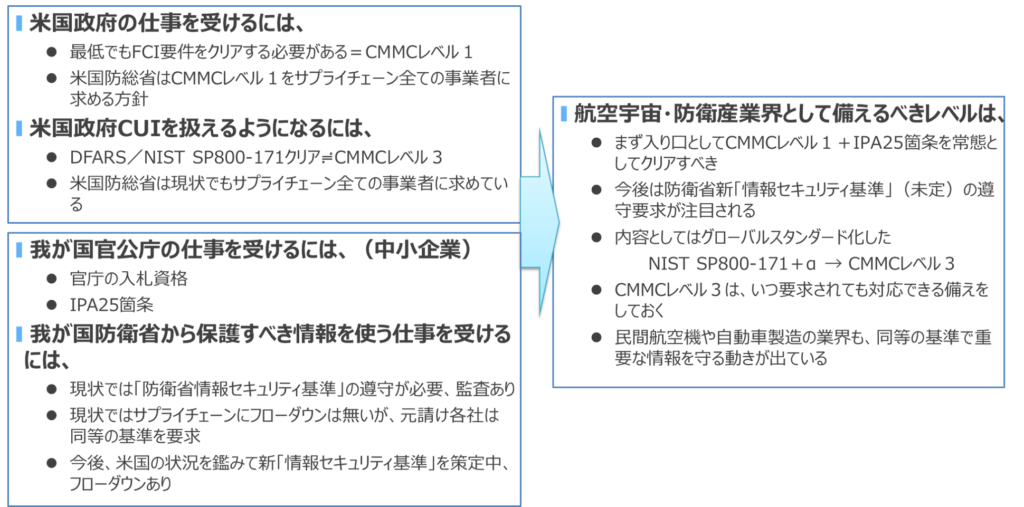

第1は、「米・国防総省または連邦政府の仕事を受けようと考えている方」は、CMMCレベル1を、まずはクリアすることです。

その上で、「CUIを扱う可能性がある」ならば、CMMCレベル3クリアを目標にすべきです。これはなかなかハードルが高いかもしれません。

そして、米国の仕事はともかく、日本国内の政府系の仕事をしようと考えている方には、現在明確に出されているクリアすべき基準はありませんが、自己宣言型を含め様々なガイドラインが出されています。

もちろん、防衛省と「保護すべき情報」を扱う契約を交わすためには、「防衛省情報セキュリティ基準」ないしは、これから策定される「新基準」をクリアできる体制が必要です。

>防衛関連企業における情報セキュリティ確保について(防衛省ホームページ)

- 「調達における情報セキュリティ基準」(現行)

- 装備品等及び役務の調達に係る企業において当該調達に係る保護すべき情報の適切な管理を目指し、防衛省として求める対策を定めるものであり、当該企業は、情報セキュリティ対策を本基準に則り実施するものとする。

私達の見解としては、航空宇宙・防衛産業に関わろうとする事業者は、まず【IPA 25項目とCMMCレベル1を組み合わせた基準を、最低限クリアしておくことが必要】と考えています。

その上で、今やグローバルスタンダードになりつつあるNIST SP 800-171と同程度と宣言されている防衛省の「新基準」も見据えて、CMMCレベル3を目標に、いつ要求されても良いように備えておくことが重要であると考えています。

さらに政府系以外、民間航空機や自動車製造の業界にも、同等の基準で重要な情報を守る動きが出ています。

米国では、医薬品などライフサイエンスの業界で、すでにNIST SP800-171の適用が始まっています。

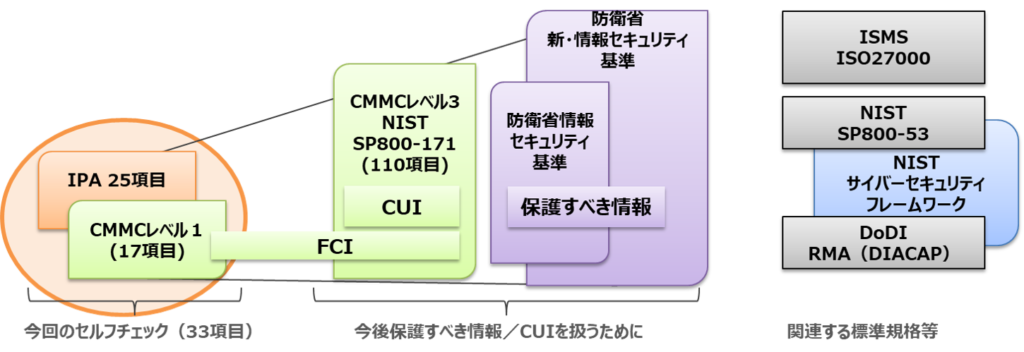

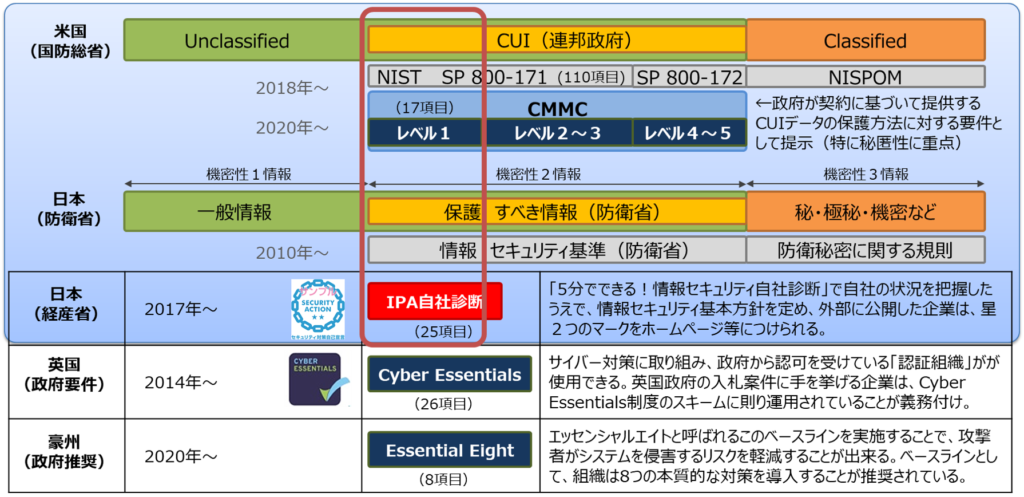

下図は、日米の基準の相関関係を図にしたものです。

この後ご紹介するセルフチェック機能は、左端のIPA 25項目とCMMCレベル1をミックスした設問としており、皆様がまずはクリアすべきレベルと考えています。

その上で、今後「保護すべき情報/CUI」を扱うために必要となる各レベルの全体像への知識を深め、自社が目標とすべき対策を具体的に定めることでステップアップを図るというご提案をいたします。

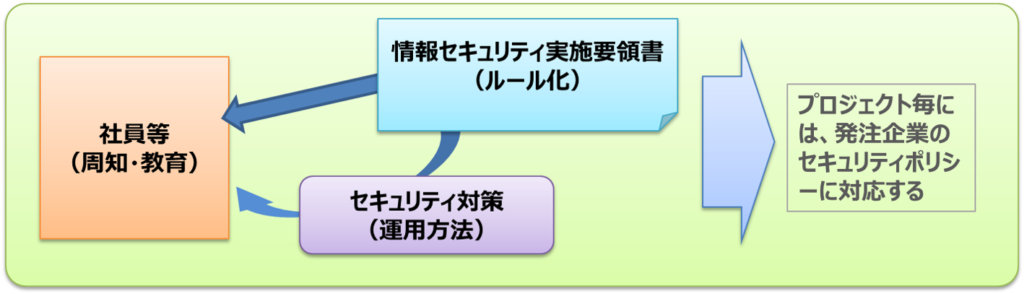

そうした方針が決まったら、「情報セキュリティ実施要領書」として文書化します。いろいろなひな型も公開されていますので、参考にしてください。

>IPA 中小企業の情報セキュリティ対策ガイドラインから「情報セキュリティ関連規程(サンプル)(全51ページ、word文書、179KB)」などをダウンロードして活用できます。

その中でも、CMMCレベル3を目標にした場合、我が国のほとんどの事業者でまだ対応出来ていないと考えられる主な対策が、「データ管理のクラウド利用」「データ暗号化対策」「個人認証の適用」などです。

これらについては、今後ひとつづつ対策を実践しながら、徐々にセキュリティに強い体制を作ってゆけば良いと考えます。

そして、実施要領書や具体的な対策が決まったら、社員に周知徹底するための教育や研修を行うことも大切です。

昨今のテレワークの普及にあわせて、e-learningで行うことも良いでしょう。

【参考】

日米の規格に対して、英国の「Cyber Essentials」や豪州の「Essential Eight」は同等の基本的なサイバーセキュリティー対策を、大小を問わずすべての企業に対して遵守することを要求(あるいは、義務付け)しています。

これからの情報管理

こうした規定と対策を振り返ると、「これからの情報管理」はどういった形態になるのか、推測が出来ます。

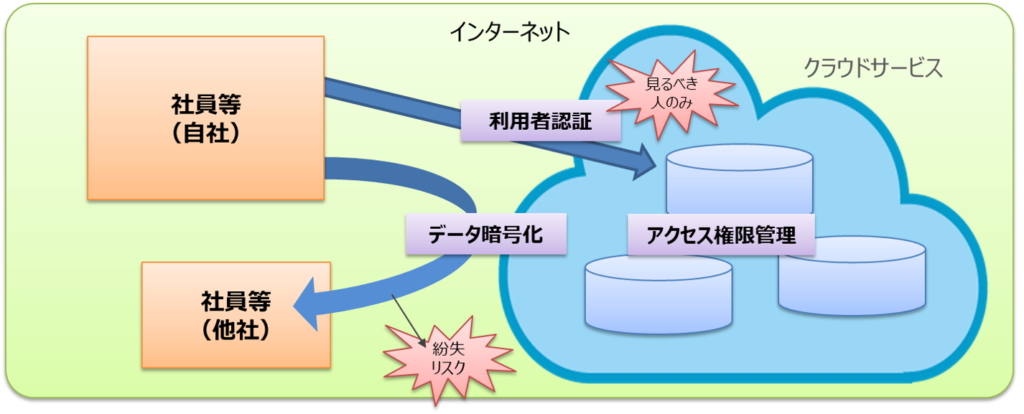

まず、「データは自分で管理するより、専門家に任せる」ということです。

日米ともシステムに対し厳しい要件が課されていますが、自社システムで遵守する対策を取るより、認定されたクラウド事業者のサービスを使う方が、どれほど安心でコスト削減になるか、容易に想像がつくと思います。

認定制度も、米国のFedRAMP、日本のクラウド安全性基準などが整備されつつあります。

そして、「インターネット利用環境でも安全な運用を日頃から実践する」特に「データ暗号化、利用者認証、アクセス権限管理など」に慣れておくことが肝要です。

その結果「複数社による共同作業、アウトソーシングはますます増加する」と思われますので、クラウドを活用した情報の安全な共有はますます普及し、重要性を持つことと予測しています。

そういった「クラウドベースのセキュアな情報共有」を何年も前から実現してきたのが、米国、航空宇宙・防衛産業のハブとなっているExostarのサービスです。

Exostar社は、2000年にロッキードマーチンやボーイングといった欧米の航空宇宙・防衛産業企業によって、認証の共同運営を行うために設立されました。

今では全世界に30万人以上の利用者を持つ、航空宇宙・防衛産業のデファクトスタンダードな認証基盤であり、サービスです。

ExostarのForumPassは、ご存じのマイクロソフト・シェアポイントによる情報共有を、航空防衛産業のニーズに沿ってセキュリティを強化したサービスです。

富士通はこれを、機密性の高いデータの共有を実現する「Fort#Forum」という名称で提供しています。

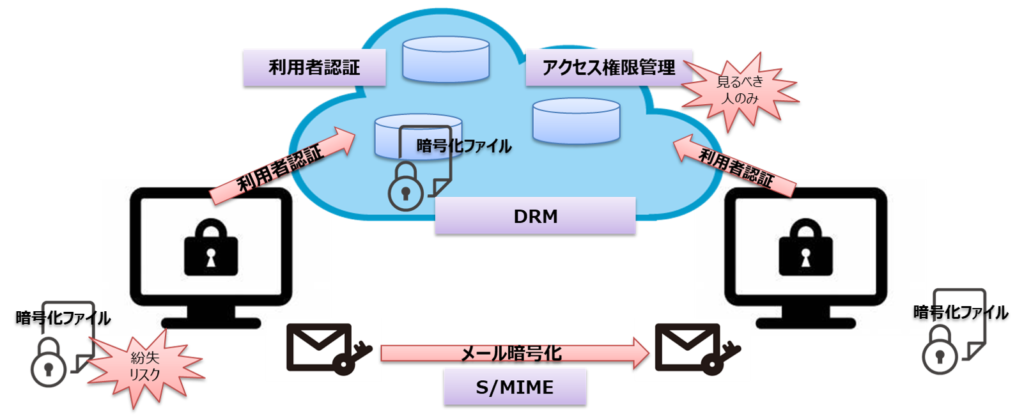

さらにFort#Forumには、データの自動暗号化機能であるDRMが備わっています。

DRMは対象のファイルを常に暗号化することで、サーバー、PC、USBメモリなど、どこにデータがあっても安全なファイル暗号化が施されています。

そして、アクセス権限を持つ、限られた利用者だけがそれを参照できるという仕組みをお使いいただけます。

また、防衛省ではメールの送受信時に通信経路を暗号化する「S/MIME(エスマイム)」の利用についても推奨しています。

これは、市販の電子証明書を購入して、PCなどの通信端末とメールソフトに設定することで簡単にお使いになることが出来ます。

エヴァ・セルフアセスメント【情報セキュリティ整備状況診断】

皆様のサイバーセキュリティ対応状況の確認の第一歩として、セルフアセスメント機能をご提供しています。

これは、上記で説明してきた通り、どんな小さな企業でも最小限クリアしておくべきレベルを自己診断するものです。

とにかくやってみようという方は、下記のボタンから、セルフアセスメントを実施してください。

(無料でお使いいただけます。ただし、データは保存・再利用は出来ませんので、診断結果まで出力して終了してください。)