米国連邦政府を代表して国防総省は、2018年1月1日から管理対象非機密情報(CUI)を扱う全ての契約事業者に、規準の遵守とサイバーインシデント発生時の報告を義務づける規則を発効しました。

規則は「管理対象防衛情報(CDI)の保護とサイバーインシデント報告(DFARS 252.204-7012)(*1)」であり、規準が「非連邦政府組織およびシステムにおける管理対象非機密情報(CUI)の保護(NIST SP 800-171)(*2)」です。

現状において、米国の情報保護対策は防衛関連の日米共同開発プログラムなどの案件が対象となり、一部の日本企業への対応要求がすでに来ています。

なお、この規則は防衛関連だけでなく、全ての連邦政府案件に対象を広げる準備が進んでいます。

この規則の特徴は、インターネット時代にふさわしく「CUI情報を電子データとしてクラウドに管理すること」を大前提としています。また従来と異なり、サプライチェーンに関わるCUIを扱う全ての事業者(下請け企業等)に同じ要求がフローダウンされることなどの要件が規定されています。

本稿の内容による「米国の情報セキュリティに関する動向」(2020.9.30実施 NIS-Beセミナー、約1時間)の講演ビデオをご覧いただけます。

- 『CUIとNIST SP 800-171(久野保之氏)9分』

- 『DoDの取り組み CMMC(濱田真輔氏)7分』

- 『CMMCの概要(濱田真輔氏)7分』

- 『CMMC-ABとは(濱田真輔氏)11分』

- 『CMMC-ABの活動状況(濱田真輔氏)11分』

- 『サプライチェーンとP2MA(久野保之氏)12分』

以上の6コマに分けてご紹介しています。

目次

米国連邦政府調達に適用される規則

まず、CUIとNIST SP 800-171およびDFARS 252.204-7012について簡単に説明しましょう。

① CUIについての大統領令

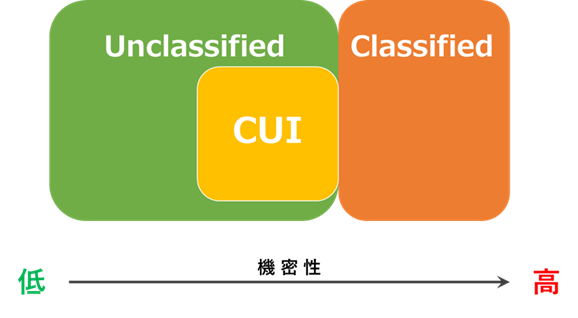

CUI(管理対象非機密情報)は2010年11月の大統領令(Executive Order) EO 13556 により、これまで「Confidential, Secret, Top Secret」などClassified Informationとして扱ってきた高度に重要な情報には属さない「Unclassified Information」に対して、その中でもしっかり管理すべき重要情報を定義し、体系的規準の策定が指示されました。

CUIが具体的にどのようなものかというと、上記大統領令には、「プライバシー、安全保障、専有のビジネス上の利益、法執行機関による捜査等にかかる情報」と書かれています。

書類としては、契約書や仕様書、提示図面など多くの書類が該当します。

国防総省(DoD; Department of Defense以下、DoD)においては、従来はCDI(Covered Defense Information:管理対象防衛情報)と定義されていたもので、

- CTI(管理対象技術情報:防衛又は宇宙技術に関する技術情報)

- Critical(悪用されるとDoD業務に影響の出る恐れのある情報)

- Export(輸出が合衆国の国家安全保障および核拡散防止目的に悪影響を与える情報)

などのカテゴリーがあります。

② NARAとNIST SP 800-171

この大統領令により、NARA(The U.S. National Archives and Records Administration:米国立公文書記録管理局)がその実施の責を負うことになりました。

NARAは説明会やセミナーなど様々な普及活動を行うとともに、NIST(米国立標準技術研究所)に対応策を検討させ、SP 800-171(「非連邦政府組織およびシステムにおける管理対象非機密情報(CUI)の保護」)という規準を作りました。

NIST SP 800-171は、類似の情報セキュリティ規準であるISMS(ISO/IEC27001)や同じくNISTの政府関係組織に対して出されているSP 800-53といった規準に比べてセキュリティ要件における秘匿性(Confidentiality)にフォーカスしており、対応策要件の数も少なく、簡略化したものとなっています。これは政府関係だけの極めて限定された要件や、現在において当然と見なされる要件などを除外し、一般の民間事業者にも守りやすくしたものになっているのです。

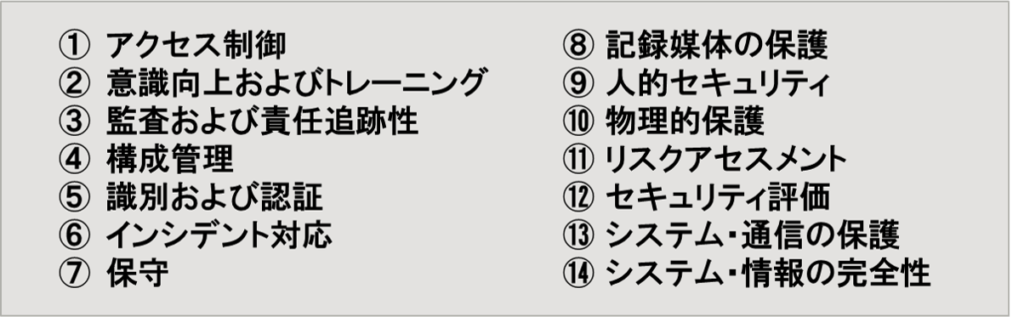

対応策のカテゴリーは以下の14種類(ファミリー)、110項目にわたっています。

③ DoDのDFARS 252.204-7012

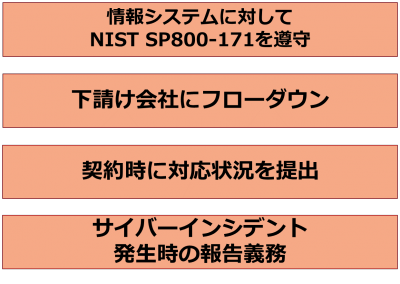

そして、DoDは、DFARS 252.204-7012「管理対象防衛情報(CDI)の保護とサイバーインシデント報告」という調達規則補遺により、契約相手方に対してNIST SP 800-171などの要件を遵守するように求めています。

このDFARSは、契約的な拘束力を持つことになります。主な内容は、下記の4つであり、

提出すべき対応状況が「システムセキュリティ計画(SSP:System Security Plan)」および「対応実施計画(PoA:Plan of Action)」であり、サイバーインシデント発生時は72時間以内にDoDの報告専門サイト(DIB:Defense Industrial Base(防衛産業基盤))に直接報告することと義務づけられています。

この時の報告方法については、特定の電子証明書が必要であるなどの要件があり、事前の準備が必要となります。

DFARS 252.204-7012対象案件の契約にあたって

では、米国企業や本件を受注した国内事業者から、CUI対応を要求されたらどのようにすれば良いのでしょうか。

① CUIの特定

まず、対象情報CUIはどれか、その媒体(電子データ、CD、紙など)は何か、契約上位にある事業者はどのような管理をしているのか、といったことを確認します。基本的には、契約相手方の方針に従うことが基本ですが、それぞれの事業者に任されているNIST SP800-171対応などはそれぞれで実現するしかありません。

CUIは受領するとともに、独自にCUI情報を作り出すこともあり、それらは全て電子データとして作成・管理することが出来るケースとします。

なお、紙などの物理媒体としても管理する場合は、従来のClassified Informationに準じて物理的な漏洩対策を加えることになります。

② クラウドの利用

もっとも効率的なCUI管理は、NIST SP800-171の規準をクリアするクラウドサービスのみに電子データを保管するという方法です。例えば、米国Exostar社のForumPass Defense DRM(以下、ForumPass)などが該当します。

ForumPassでは、NIST SP800-171の主要な要件である「多要素認証」により利用者を認証し、保管する電子データはFIPS-140の暗号方式により暗号化保護することができます。また、データセンター設備も、FedRAMPと呼ばれる米国政府情報を管理するための設備基準をクリアしているセンターを使用していることが保証されています。

これら外部サービスを使わない場合は、独自に規準を満たすシステムを構築する、または現状設備が対応していることを宣言する必要があります。

③ 人的・組織的要件への対応

このようにシステムの利用形態を決めたら、その他の人的・組織的要件への対応を「CUI情報管理規程」などとして定め「システムセキュリティ計画書(SSP)」を作成します。

契約締結時点でNIST SP800-171要件を満たしていない場合には、いつまでに対応するという「実施計画書(PoA)」をあわせて作成することで、必要要件は満たすと言われています。

これで契約時に必要な最低条件はクリアしますが、事故が起きてしまった時の対応や下請けする場合のフローダウン方法、CUI対策のガイドラインなどを準備しておくことも重要です。

④ サイバーインシデント報告

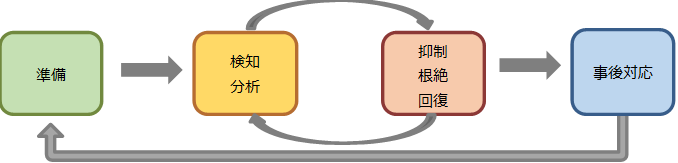

特にサイバーインシデント発生時の報告は、米国の報告専門サイト(DIB)に72時間以内に必要事項を英語で報告する必要があり、一般の事業者ではなかなか難しいことと思います。

また、DIBにアクセスするためには、「米国連邦政府の認証基盤と相互認証された認証局の電子証明書」を事前に入手しておくことも必要です。

⑤ フローダウン

また、特に米国企業やDoDと直接契約する事業者は、独自に傘下のサプライチェーン全体に対するCUI管理方針を定めて、示す(フローダウンする)ことも必要です。

本制度が始まったばかりの現状においては、スタンダードなやり方が確立していないので、当面は上位事業者がガイドラインを示すことが必要であると考えます。

次のDoDの施策 ~NAS 9933からCMMCへ

米国航空宇宙産業協会とExostar社によるNAS 9933の取組

DFARS 252.204-7012/NIST SP 800-171適用の動きの中で、AIA(Aerospace Industries Association:米国航空宇宙産業協会)は、これとは少し異なる独自のアプローチとして「NAS 9933」を併行的に開発、公表しました。

NAS 9933は、A&D(航空・宇宙・防衛)業界およびライフサイエンス業界の認証・サイバーセキュリティ対策をリードするExostarのサービス「PIM(パートナー情報管理:Partner Information Manager)」に端を発しています。

PIMとは、各企業の適切な有資格者により正確に作成されたアンケート(Cyber Security Questionnaire)情報を活用して、パートナー企業(ボーイング、ロッキードマーティン、レイセオン、BAE等)及びサプライチェーンを構成する企業に存在する全てのサイバーセキュリティ上のリスク対応と、全体的な情報を各組織で共有することにより、セキュリティリスク軽減を可能とさせるセルフサービスアプリケーション型のプラットフォームです。

ここで使われる管理策評価基準は、22項目(ファミリー)にまたがる194の管理策に対してYes/Noのアンケート回答する形式で、具体的で回答しやすく工夫されています。

それぞれの管理策は5段階のレベルに分けられており、自社の対応レベルが自動的に判定できる仕組みとなっています。

AIAのNAS 9933は、このExostar PIMのアンケートを出版物として公表したものです。

米国防総省によるCMMCの取組み

このAIAのNAS 9933の考え方の提案を受けて、米国防総省はNIST SP 800-171管理策を展開して「5段階(レベル)評価」を加えた新しい認定制度の仕組みとしてCMMC(Cybersecurity Maturity Model Certification)を適用することを宣言しました。

現在粛々とルール作りが進んでおり、2020年1月にはVer. 1.0が公表されました。

(※その後、3月にマイナーバージョンアップされ、Ver.1.02が公開されています。)

そして、2020年11月には一部適用が開始される見通しです。

CMMCはNAS 9933に倣って、各要求項目を5段階のレベルおよびプロセスに分けて評価するしくみとしています。

また、C3PAO(Certified Third-Party Assessment Organizations:第三者評価認定機関)を認定し、客観的なレベル評価が行えるようにしています。

なお、現段階においてCMMCはあくまで米国防総省としての取り組みであり、その他の連邦政府各機関が取り組んでいるものではありません。

また、米国防総省においても、これが正式に発効するのは、調達規則であるDFARS 252.204-7012の改訂が行われた後となります。

CMMCでは、管理策として全てのNIST SP 800-171要件を使用しており、従来は一律に全適用を求めていたものを、レベル分けしたものです。

従って、これまでの連邦政府の方針と矛盾するものではありません。

CMMCの情報は、OUSD(A&S)(Office of the Under Secretary of Defense for Acquisition and Sustainment:調達と持続性のための国防長官室)のサイトに公開されています。

<CMMC概要>

OUSD(A&S)は「防衛産業基盤企業のサプライチェーンにおける、FCI(Federal Contract Information:連邦契約情報)とCUI(Controlled Unclassified Information:管理対象非機密情報)の保護」を目的に、CMMCを開発しています。

CMMCの開発に当たっては、米国防総省のステークホルダー、UARC(University Affiliated Research Centers:大学関連研究センター)、FFRDC(Federally Funded Research and Development Centers:連邦資金研究開発センター)、ジョンズ・ホプキンズ大学 応用物理学研究所(APL)、カーネギーメロン大学 ソフトウェア工学研究所(SEI)、および産業界と協力して、さまざまなサイバーセキュリティ標準をレビューし、サイバーセキュリティの1つの統一標準としてCMMCに統合しようとしています。

CMMCは、FCIとCUIを保護する防衛産業基盤企業のセキュリティ対応能力を、客観的に評価するための米国防総省の認証プロセスです。

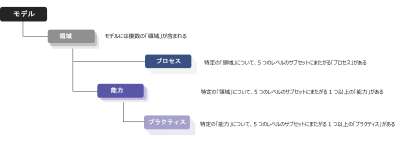

CMMCは成熟度モデルの構成をとっており、ソフトウェア開発等の成熟度モデルとして確立されているCMMI(Capability Maturity Model Integration:能力成熟度モデル統合)と同様に、定義された領域に対し、実施すべきプロセス、プラクティスが成熟度レベルにマップされています。

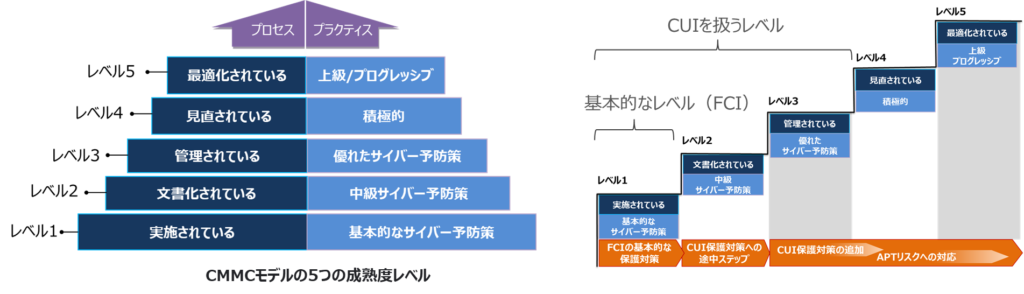

CMMCはさまざまなサイバーセキュリティ基準を参考に、NIST SP 800-171の要件をカバーすべく、基本的なサイバー予防策から高度なプラクティスまで、ベストプラクティスとプロセスを5つの成熟度レベル(レベル1〜5)にマップしています。

CMMCは、NIST SP 800-171 rev.1、 NIST SP 800-172、英国のCyber Essentials、オーストラリアのEssential Eight等、複数のソースからのプラクティスを組み込んでいます。

またCMMCは、サイバーセキュリティ要件の実装状況を客観的に検証するための認証の枠組みも含んでいます。

CMMCは、多層サプライチェーンの下請け事業者へのフローダウンを考慮し、防衛産業基盤企業がFCIおよびCUIをリスクに見合ったレベルで適切に保護できることについて、適切に認証されるように設計されています。

なお、下請け事業者も含め、米国防総省の案件を受託するサプライチェーン各社は全て、CUIの取扱いの有無にかかわらず、レベル1のCMMC認証は取得する必要があります。

<CMMCレベル>

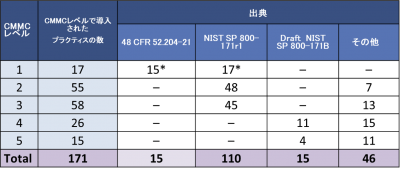

CMMCモデルでは5つの成熟度レベルが定義されています。

特定のCMMCレベルを満たすには、該当レベル以下の全てのレベルの「プラクティス」と「プロセス」を満たす必要があります。

なお、CMMCのプラクティスは、NIST SP 800-171の管理策をほとんど採用しており、171の110項目をレベル1から3にマッピングした形となっています。

また、レベル4および5は、さらに高度な対応を求められる企業に要求され、管理策もSP 800-172(従来のDraft NIST SP 800-171B)のものが充てられています。

各レベルと、管理策の関係(個数等)を以下に示します。

表CMMCレベル毎のプラクティスの出典

CMMCの認証組織について

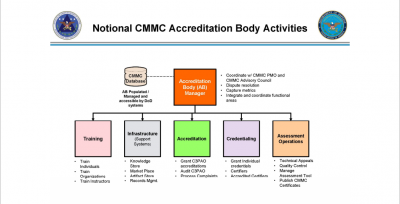

CMMCの認証形態については、まだ米国防総省においても検討・調整中ですが、2020年2月現在公表されている情報によると、以下のような組織を作り、第三者評価機関(C3PAO)を段階的に認定してゆくことがアナウンスされています。

以下に、公表されている認証形態について、概略を示します。

この組織構造は、CMMCの運用を円滑に行うための準備を行う組織で、現在は運用開始に向けてC3PAOに対するトレーニング内容を作成しています。

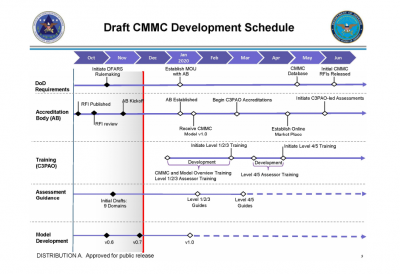

レベル1の認証は、今後米国防総省との契約を行う可能性のある全ての企業(約30万社)が取得する必要があるため、C3PAOも相当な数が必要となります。現時点でアナウンスされているスケジュールは、下図のとおりです。

以上のように、米国防総省および関係する防衛産業がとるべきセキュリティ対策は、この数年で加速度的に大きくシフトしようとしています。我が国の産業界としても、大きなマーケットである米国防衛産業の動向は、引き続き注視の必要があると考えます。

CUI施策サポートサービス

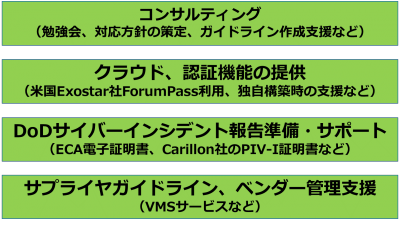

弊社では、CUIの対応を求められた事業者の皆様をサポートする以下のサービスを用意しています。

① コンサルティング

まずは、米国の求めていることを正しく知ることです。そして、必要十分で最小限の対応策を実施することです。そのためのお手伝いをご提供します。

我々は、サイバーセキュリティ対策は一部の進んだ事業者だけがやれば良いわけではないと考えています。全ての事業者のために、コスト最小の最適なアドバイスをご用意しています。

② Exostarクラウドの提供

米国要求に応えられるクラウドと認証基盤は「マネージドサービス」と呼ばれ、ある程度限定されています。我々はそのうちでも、我が国の事業者にとって最適なサービスをご紹介します。

Exostarのコミュニケーションサービスは、米国の航空・防衛業界での使用実績も長く、NISTに準拠していると政府・業界から認められているサービスです。

特に、データ共有やコラボレーション機能であるForumPass Defenseは、マイクロソフトのSharePointをベースとしており、使い勝手についても世界標準となっているものです。

なお、現在ではDRM(デジタルデータ保護機能)が追加され、ダウンロードしたデータについても暗号化され、ネットワークを通じたアクセス権限確認がなされない限り開けないという環境を提供します。

DRM (デジタルデータ保護機能 : Digital Rights Management Protection)

デジタルデータ保護機能では、ドキュメント毎に暗号化するきめ細かなセキュリティを設定できます。Microsoft WordやExcelのようなドキュメントを手元のアプリケーションで復元するには、多要素認証によりユーザ認証が成功した場合にのみ解読可能となります。Exostarの情報共有ソリューションにおけるユーザの権限に基づき、閲覧、印刷等の機能を動的に設定します。

ユーザ認証についてもNIST SP 800-63に基づく認証レベルによるユーザ管理となっており、OTP(ワンタイムパスワード)または電子証明書による多要素認証・シングルサインオンを実現しています。

また、現在同社のデータセンターを富士通株式会社により日本国内にも設置する準備が進んでおり、国内事業者独自のCUIまたはその他の情報を管理するサイトを、国内法によって守られるデータセンターに置くことも出来るようになります(2021年度計画)。

また、現状の米国データセンターにおけるサービスを、富士通Fort#Forumというサービスにより提供しています。

③ サイバーインシデント報告と電子証明書

サイバーインシデント発生時の対応要領等をアドバイスするとともに、報告時に必要となる電子証明書の取得等をお手伝いします。

④ サプライヤガイドラインとベンダー管理支援

CUIを預かった事業者がそれを下請けに提供する場合は、そのサプライヤ各社のCUI管理に責任を持つことになります。サプライヤを含めたCUI管理方針の策定やCUI管理ガイドラインの作成をサポートいたします。

このCUI管理のポリシーを策定し、関係者に周知する組織を「PMA:Policy Management Authority」と呼んでいます。

また、サプライヤ各社に対する現状把握や対応策へのサポートを支援するために、CUIに関する情報提供とサポートを行うための情報共有サイトを公開します。

ベンダー各社のNIST SP 800-171への対応能力を自己採点できる機能も用意します。

我が国のサプライチェーンを強くする~DFARS/171

我々は、この一連のDFARS/171騒動の渦中で、米国のサイバーセキュリティ対策についての考えを次のように推測しています。

昨今の標的型攻撃のようにオレオレ詐欺的に人間感覚の隙をついて、システムの内部に入り込み、内側から操作して情報を盗み出すやり方については、どのように侵入に対する強固な防御システムを構築してもほとんど意味をなしません。

そこで、究極の情報セキュリティの形を『守るべき情報は電子的に暗号化され、それを解くにはしかるべき権限を与えられた利用者しか見ることができない。

権限の無い者が解読するには相当のコスト、期間を要するというハードルを課す。』というシステム運用形態を究極の目標としているに違いないと推定しました。

もちろん、その守るべき情報は全て電子データ化され、紙などに印刷もできません。USBなどの媒体にコピーしても構いませんが、閲覧時にはやはり認証と権限確認が必要となり漏洩時と同じく解読には多大な労力を要するわけです。

また、正規利用者への成りすましも最大限防止するためにNIST SP800-63の体系に沿ってレベル2~3に相当する多要素認証を必須とします。

そこでDFARSを読み直すと、『下請け業者にCUIを渡す際にも、自らが課せられたと同じ制約をフローダウンせよ』とあります。

先の仮説ではCUIを扱う全ての利用者が同じ条件で対応策を遵守することが必要ということになります。

ゆえに、契約条件としてフローダウンを要求しているわけです。

契約によって縛られる相手方以外にもCUIは流れる可能性はありますが、このフローダウン規定によって、ほとんどの関係者はカバーするものと考えます。

その場合でも、CUIが我々の仮説のように暗号化されていれば関係者以外に漏れても心配はありません。

さらに、DoDの関連文献によく書かれているのは、コストアップ要因にしないことです。

ともかく本対策を実施することによって、調達のコストがあがってしまうことは避けなくてはなりません。

従って、ひたすら無用な投資はしなくて良いとか、DoDへの届出や監査・認証なども一切行わないと宣言しているのです。

それでも、我々の読みではこれら暗号化と個人認証のしくみを使うには、それなりのコストが必要であることはしかたありません。

ともかく、本要件に対応するコストを最小限に抑える、という方針が垣間見えます。

特に、中小企業にとってはCUI対応によるコスト増は契約を取れるかどうか死活問題でもあり、それなりに安価に要件を満たす体制を作ることが重要です。

ところで、情報セキュリティの要件としてはISMS(ISO/IEC 27001)が一般的ですが、ISMSは主にPDCA(*9)により組織のセキュリティ意識や対策を逐次上げていくことを主眼としています。

翻ってNIST SP800-171ではもちろんPDCAの要求はしていますが、中に何点かの具体的なレベルでの対策要求が含まれています。

それは、

- 多要素認証

- 暗号化

ではないかと考えています。

これらは、ISMSの最低限の合格ラインよりは高次な要求と言えます。

その解は、我々は以下のように考えています。

① CUIは全て電子データとする

現実のCUI運用では、紙や媒体でも閲覧することは避けられません。

将来は電子データのみで良いというシステムを検討するとしても、当面はCUIが紙に書かれた状態は無くすことは困難でしょう。

NIST SP800-171は、紙の管理でもいいけれど、要件を満たすためには鍵のかかる保管場所で、鍵のアクセス管理や閲覧環境の制限などと考えれば、従来のClassified Informationなどの扱いに近い対策となってしまいます。

つまり、紙のCUIに対する対策は、従来の不便さや隔離管理のためのコスト負担などマイナスの要因が大きいわけです。

これまで、「秘」を扱ってきた経験のある企業はまだしも、今回新たにフローダウンされるサプライチェーンの中小企業にとってはハードルが高いといわざるを得ません。

② クラウドの利用

さらに、昨今のアウトソーシングの流れから、受託した事業者社内に閉じて契約作業を行うことはまれで、いくつかの下請け企業に適材適所の作業分担をすることが一般的になっています。

その場合は、情報の共有手段としてクラウドにより地理的な制約なくデータを共有できる仕事のやり方が望まれるとともに、作業効率・コスト最小化などに貢献する方法としてクラウド利用がその答えであると言えます。

このことから、『CUIは全て電子データとしてクラウドに管理し、正当な権限を保持した利用者のみが閲覧でき、紙等への印刷は行わず、データは全て暗号化され遺失しても問題にはしない』という運用が理想に見えてきます。

③ データ自身の暗号化

さて、そうした世界を実現できる実装可能なソリューションはDRM(*15)と呼ばれる、コンテンツそのものを暗号化などの方法によってロックするソリューションです。

④ 個人認証の基盤整備

DRMを運用するためには、様々な権限のある利用者を識別するための認証基盤も必要です。

ただし、セキュリティポリシーが均一になる範囲でセミクローズなユーザーグループでの運用で良いと考えています。

例えば、業界毎やそのサプライチェーンにわたる関係者だけのネットワークを構成するケースなどです。

その際の基本的な認証の枠組みは、やはり米国のNIST SP800-63が基本となると考えます。またSP800-63は今後、ISO化が検討されるなどでさらに世界標準になってゆくことでしょう。

サイバー対応は、複数のメンバが共同作業をする時には、全体のセキュリティレベルはもっとも低いメンバのセキュリティレベルになってしまう、という原則があります。従って、全てのメンバの対応力を底上げする以外に強度をあげる方法はありません。

中小企業も含めた我が国の新しい対応力は、NIST SP800-171を日本的に手直しし、意識改革(PDCA(*9) )+認証基盤(多要素認証)+暗号のしくみ(DRM)という情報インフラをクラウドサービスとともに普及させてゆくことが、全体の底上げとなってゆくものと我々は考えます。

我々は特に中小企業の皆様をサポートすることで、この底上げに貢献してゆきたいと考えています。

※1 NARA(The U.S. National Archives and Records Administration)

※2 NIST(National Institute of Standards and Technology)

※3 DFARS(Defense Federal Acquisition Regulation Supplement)

※4 FAR(Federal Acquisition Regulation)

※5 CUI(Controlled Unclassified Information)

※6 CDI(Controlled Defense Information)

※7 CTI(Controlled Technical Information)

※8 ISMS(Information Security Management System)

※9 PDCA(plan-do-check-action cycle)

※10 SSP(System Security Plan)

※11 PoA(Plan of Action)

※12 DIB(the Defense Industrial Base Cybersecurity (CS) Program)

※13 FIPS(Federal Information Processing Standard(s))

※14 FedRAMP(The Federal Risk and Authorization Management Program)

※15 DRM(Digital Rights Management)

米国航空宇宙産業における取組み[EXOSTAR]

Exostar LLC

米国では、2000年頃からユーザ認証を各社ごとに行うのでは無く、業界でまとめるといった取組みが開始されています。

特に、航空宇宙・防衛分野、自動車分野の企業がそれぞれの共同体として自業界におけるアイデンティティ認証を行い、ユーザ管理の一元化、標準化を推進しています。

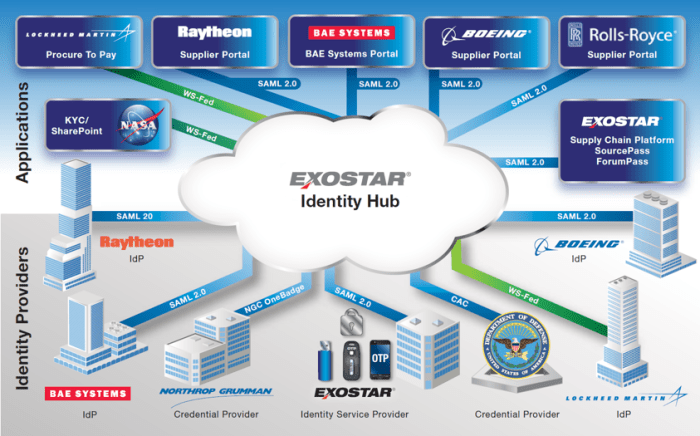

航空防衛業界に対しては、Lockheed Martin, Boeing, Raytheon, BAE Systems, Rolls-Royceという主要5社により2000年に設立されたEXOSTAR社がMAG(Managed Access Gateway for Aerospace and Defense)と呼ぶサービスを提供しています。

業界で共通に通用する「アイデンティティ認証」を行い、各社の提供するアプリケーションへの入口をIdentity Hubによって制御しています。

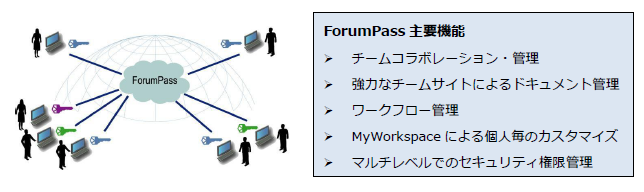

Exostar ForumPassの概要

Exostarのコミュニケーションサービスは、米国の航空・防衛業界での使用実績も長く、NISTに準拠していると政府・業界から認められているサービスです。

特に、データ共有やコラボレーション機能であるForumPass Defenseは、マイクロソフトのSharePointをベースとしており、使い勝手についてもSharePointをベースとしているため、使いやすい直感的なユーザーインターフェイスおよび下記の主要機能により、ワールドワイドな支持を得ています。昨年からは、Rights Management Protection(デジタルデータ保護機能)が追加され、ダウンロードしたデータについても暗号化され、電子証明書による認証が検証されない限り開けないという環境を提供します。

また、認証についてもNIST SP 800-63に基づく認証レベルによるユーザ管理となっており、多要素認証・シングルサインオンを実現しています。以下に、主要な機能を列挙します。

チームコラボレーション・管理

- チームメンバーが最新状況/スケジュールを確実に認識するよう、案内/通知による連絡

- ForumPassとOutlookカレンダーの統合で予定を一覧表示

- カレンダーのシェアにより、チームの動きを見える化し、業務情報へのタイムリーなアクセスを提供

- グローバルなマルチメディア情報交換のために、リアルタイムまたは計画的なWebミーティングを無制限に開催可能

- 知識管理リポジトリを作成するwikiとブログの活用

- タスクやスケジュール把握のためにプロジェクト管理を表示

- ビジネス向けソーシャルツールを用い、コミュニケーションを促進

強力なチームサイトによるドキュメント管理

- 迅速なコラボレーションのためにプロジェクトライブラリにチームのドキュメントを追加

- 厳重なチェックイン/チェックアウト手順と最新の制御機能により、ドキュメントの保護と完全性を確保

- Microsoft Officeと連携したシームレスなドキュメント管理

ワークフロー管理

- 実行の効率化と一貫したポリシーの遵守のために、ビジネスプロセスを保存また自動化

- あらかじめ設計されたテンプレートで導入を加速

- SharePoint Designer、InfoPath、またVisioとの連携により、カスタムのワークフローを作成、維持

MyWorkspaceによる個人カスタマイズ

- ユーザの生産性を最適化するためのカスタマイズ画面

- プロジェクトに関するミーティング、タスク、通知、また意見交換などを一箇所に表示

- 複数レベルでのセキュリティ管理

- データ、プロジェクト、また組織要件に対応する、更に強固な認証強度を複数のレベルから選択可能

- ディレクトリサービス発行のトークンを用いてユーザアイデンティティを認証する環境により、複数企業へのセキュアなシングルサインアクセスを実現

- サイト、ライブラリ、データなどへのアクセス許可を役割ベースで設定

- データベースレベルでの暗号化により、情報を保護

- 内部ポリシーと外部規制基準の遵守を促進する監査でユーザの行動を追跡

Rights Management Protection(デジタルデータ保護機能)

デジタルデータ保護機能では、ドキュメント毎に暗号化するきめ細かなセキュリティを設定できます。Microsoft WordやExcelのようなドキュメントをネイティブアプリケーションで復元するには、(多要素認証による)ユーザ認証が成功した場合にのみ復元されます。ネイティブアプリケーションは、Exostarのコラボレーションソリューションにおけるユーザの権限に基づき、閲覧、印刷等の機能を動的に設定します。

※1 以上のカタログは白書/WhitePaperよりダウンロードできます。

※2 EXOSTAR社 米国において航空・防衛業界に対する認証サービスを提供している会社

参考文献

- Executive Order 13556

— Controlled Unclassified Information November 04, 2010 - NIST SP800-171

Protecting Controlled Unclassified Information in Nonfederal Systems and Organizations (NIST 2017)

「非連邦政府組織およびシステムにおける管理対象非機密情報(CUI)の保護」 - NIST SP800-63

Digital Identity Guidelines (NIST 2017)

「電子認証に関するガイドライン」 - DFARS 252.204-7012

Safeguarding Covered Defense Information and Cyber Incident Reporting

「管理対象防衛情報(CDI)の保護とサイバーインシデント報告」 - Exostar LLC

米国の航空・防衛企業らが共同で設立した認証サービスを提供する会社(Boeing, Lockheed Martin, Raytheon, BAE systems, Rolls-Royce, MERC) - Carillon Information Security Inc.

カナダの認証ソリューションを提供する企業